現在、GitHub の公開リポジトリにチェックインした個人アクセストークンを発見した場合、トークン所有者に詳細なメール通知を送信し、Azure DevOps Organization のAudit Logにイベントを記録しています。今回の更新では、Project Collection Administratorsが、自分のorganizationにいるユーザーの個人用アクセストークンがGitHubのパブリックリポジトリで発見されたときに、通知を受け取るように選択できるオプションを追加しました。これにより、プロジェクトコレクション管理者は、Azure DevOpsのアカウントとデータを危険にさらす可能性のあるトークンの流出を素早く知ることができるようになります。

詳細は、リリースノートをご確認ください。

- Project Collection AdministratorsがGitHubパブリックレポジトリにある個人用アクセストークンの通知を有効化できるようになりました

- すべてのAzure DevOps呼び出しに対してセキュリティ検証を強制します

- エージェントサービスアカウントでGroup Managed Service Accountをサポートします

- YAMLパイプラインソースコードの取得失敗を伝えるための機能を追加しました

- Build Definition REST APIのretentionRulesプロパティが廃止されました

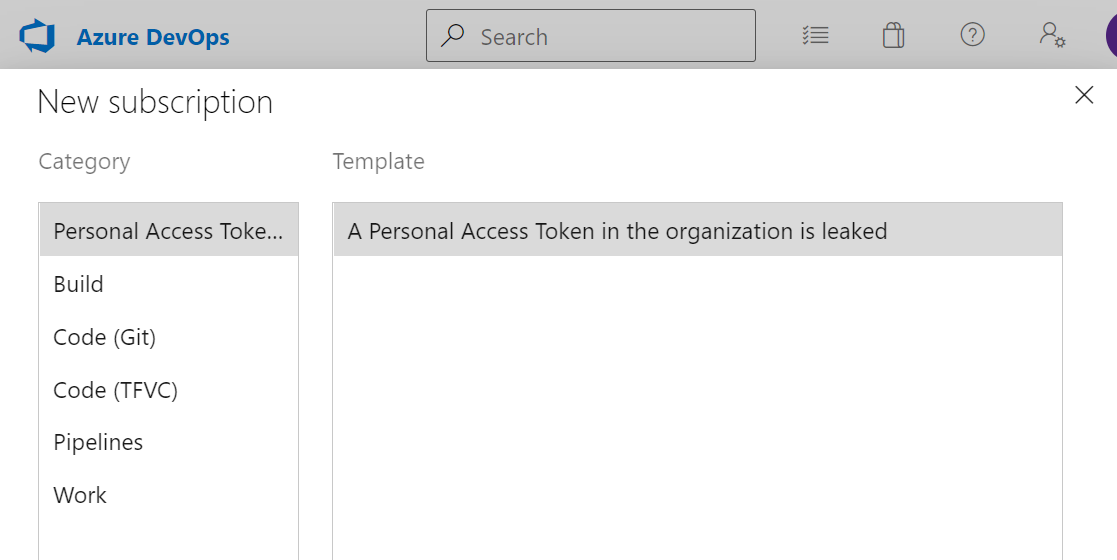

Project Collection Administratorsは、組織内のユーザーに属するパーソナルアクセストークン(PAT)がGitHubのパブリックリポジトリで発見された際に、通知の受信を有効化できるようになりました。

注意点として、Azure DevOpsセキュリティチームは、GitHubのパートナーと協力して、GitHubのパブリックリポジトリにチェックインしたAzure DevOps PATをスキャンし、GitHubパブリックリポジトリで発見された場合、トークンの所有者にメール通知を送信しています。これは、Azure DevOps organizationのAudit Logにも記録されます。

Project Collection Administratorsは、User Settings -> Notifications -> New Subscriptionに移動して、これらの通知の購読が可能になります。

Azure DevOpsは、X-TFS-FedAuthRedirectヘッダーを使用してAzure DevOpsリソースを呼び出す際に、特定のユーザーが一部のセキュリティ検証をバイパスできる脆弱性を閉鎖する予定です。現在、このX-TFS-FedAuthRedirectヘッダーを使用するすべてのユーザーは、テナントによって設定されたAzure Active Directoryポリシーを常に遵守し、定期的にAzure DevOpsアカウントにサインインして、ユーザーセッションが常にアクティブであることを確認する必要があります。

このヘッダーを使用していて、非準拠と見なされた場合、X-TFS-FedAuthRedirectを使用して呼び出すと、401が発生することがあります。このヘッダーを使用している方に推奨される対処法は、アカウントが必要なすべての管理ポリシーを満たしていることを確認し、Azure DevOpsに再度サインインして新しいユーザーセッションを取得し、少なくとも 90日に一度、またはテナント管理者が設定したサインイン頻度チェックの期間、Azure DevOpsへのサインインを継続することです。

これは、Visual Studioのユーザーにも適用される可能性があり、Visual Studioも裏でX-TFS-FedAuthRedirectヘッダーを使用して呼び出しを行う場合があります。Visual Studio製品で401が発生した場合 (Azure DevOpsリソースへのアクセスをブロックするバナーやエラーメッセージ)、上記の同じアドバイスが適用されます。アカウントが管理者ポリシーを満たしていることを確認し、Azure DevOpsに再度サインインし、中断を避けるために定期的に続けてください。

カンバンボードカードのすべての子アイテムにAssigned toに設定されたユーザーのアバターが追加されました。これにより、どのアイテムが誰に割り当てられているのかが分かりやすくなりました。また、コンテキストメニューを使用して、すばやく作業項目を割り当てることができます。

注意事項

この新機能は新しいBoards Hubのプレビュー機能を有効化する必要があります。

今回の更新では、親IDによるワークアイテムのクエリ機能をリリースします。これは、親に基づく子供のフラットリストを取得する方法を探している場合、素晴らしい機能です。

Azure Pipelinesエージェントが、Windows上のセルフホストエージェントでGroup Managed Service Accountsをサポートします。

Group Managed Service Accountsは、サービスアカウントとして機能するドメインアカウントのパスワードの一元管理を提供します。Azure Pipelinesエージェントが、このタイプのアカウントを認識できるようになったので、gMSAを指定することで設定時にパスワードが不要になります。

.\config.cmd --url https://dev.azure.com/<Organization> `

--auth pat --token <PAT> `

--pool <AgentPool> `

--agent <AgentName> --replace `

--runAsService `

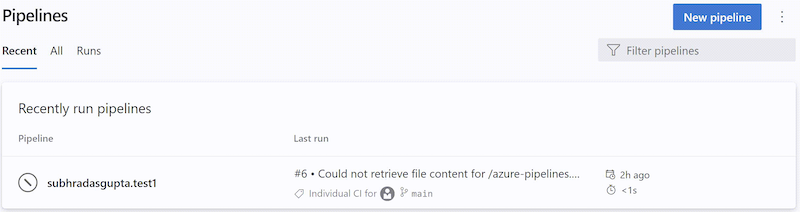

--windowsLogonAccount <DOMAIN>\<gMSA>情報提供の実行(informational run)は、Azure DevOpsがYAMLパイプラインのソースコードの取得に失敗したことを伝えるものです。このような実行は、次のようになります。

Azure DevOpsは、外部イベント、たとえばプッシュされたコミット、または内部トリガーに応答してYAMLパイプラインのソースコードを取得し、たとえばコードの変更があるかどうかを確認し、スケジュール実行を開始するかどうか決定します。このステップが失敗すると、システムはinformational runを作成します。これらの実行は、パイプラインのコードがGitHubまたはBitBucketのリポジトリにある場合にのみ作成されます。

パイプラインのYAMLコードの取得は、以下の原因で失敗することがあります。

- レポジトリのプロバイダーが使用不能になった

- 過剰なリクエストにより使用制限がかかった

- 認証の問題

- パイプラインの.ymlファイルの読み取りに失敗した

詳細はInformational runsを読んでください。

Build Definition REST APIのBuildDefinition応答タイプにおいて、retentionRulesプロパティは常に空のセットを返すため、廃止されました。

注意事項

ここで議論されている機能は今後二~三週にわたって順次展開されます。

これらの新機能を読んだ後、次のリンクからぜひご自身でAzure DevOpsサービスを体験してみてください。

これらの機能についてどう思っているかお聞きしたいと思います。 フィードバックメニューを使用して問題を報告するか、提案を提出してください。

アドバイスや回答を必要とする質問がある場合、Stack Overflowコミュニティで聞いてください。

ありがとうございました。

Aaron Hallberg