Цирлов Валентин Леонидович

- Лекция 1

- Лекция 3

- Лекция 4

- Лекция 5

- Лекция 7

- Лекция 8

- Лекция 9

Термин информация разные науки определяют по разному

Информация - свойство материальных объектов и процессов сохранять или порождать определенное состояние, которое в различных вещественно-энергетических формах может быть передано от одно объекта к другому

Информация - мера устранения неопределенности

Мы под информацией будем понимать все то что может быть представлено в символах некоторого конечного, например бинарного, алфавита

Автоматизированная система представляет собой совокупность следующих объектов :

- Средства вычислительной техники

- ПО

- Каналы связи

- Информация на тех или иных носителях

- Персонал и пользователи системы

Под информационной безопасностью автоматизированной системы принято понимать такое её состояние, при котором :

- Система способна противостоять дестабилизирующему воздействию внутренних и внешних угроз

- Функционирование и сам факт существования АС не создает угроз для внешней среды и элементов самой системы

Обычно на практике под ИБАС принято понимать совокупность следующих трёх свойств:

- confidential

- Доступ может получить только легальный пользователь

- integrity

- Внести изменения могут только имеющие соответствующие полномочия пользователи

- Информация внутренне не противоречива, и если это применимо, то соответствует реальному положению дел

- availability

- Возможность беспрепятственного получения легальным пользователем защищаемой информации

Деятельность направленную на обеспечение ИБ принято называть зашитой информации

Угроза - приятно понимать потенциально возможное событие, действие, процесс или явление которое может принести ущерб чьим-либо интересам

Угрозы представляют собой потенциально возможное воздействие на защищаемую информацию, способные привести к нарушению ее конфиденциальности, целостности или доступности

Для классификации угроз ИБ применяется множество критериев :

- По природе возникновения

- Естественные

- Искусственные

- По преднамеренности

- Преднамеренная

- Не преднамеренная

- По местонахождению источнику угрозы

- Внутренняя

- Внешняя

В большинстве используется следящая классификация :

- Угроза нарушения конфиденциальности информации

- Угроза нарушения целостности информации

- Угроза нарушения доступности информации

Методы перечисления угроз

- Экспертный метод

- Использование существующих моделей угроз

- Построение структурированных списков угроз

- Симметричные криптосистемы

- используется один и тот же секретный ключ, которым взаимодействующие стороны предварительно обмениваются по зачищенному каналу

-

M -> [C = Ek(M)] ---> [D = Dk(C)] ^ ^ | | K K

- Ассиметричные криптосистемы

-

M -> [C= Ek[p](M)] --> D= Dk[s] | | p=public s=secret -

Для шифрования используется открытый ключ, для расшифрования используется секретный ключ - RSA - EI Gamal

Для обеспечения конфиденциальности используется три основных подхода

- Межсетевое экранирование

- Межсетевой экран выполняет функцию разграничение информационных потоков на границе защищаемой АС

- Позволяет:

- Повысить защищенность элементов АС за счет игнорирования неавторизированных запросов из внешней среды

- Контролировать допустимость информационных потоков во вешнюю среду

- Протоколирование процессов информационного обмены

- Принимают решение о том, чтобы пропускать или не пропускать тот или иной пакет в систему или из системы путем фильтрации, те сравнение данных получаемых из сетевого трафика с определенной БД

- Система обнаружение вторжения

- Системы предотвращение утечки данных

- Прикладной

- Уровень представления

- Сеансовый

- Транспортный

- Сетевой

- Канальный

- Физический

- Фильтры пакетов

- Функционируют на сетевом и транспортном уровнях

- Параметры:

- ip источника

- ip получателя

- порт источника

- порт получателя

- параметры заголовков сетевых пакетов

- Шлюзы сеансового уровня

- Контролируют корректность установки сеанса

- Proxy - сервера

- Работают на прикладном уровня

- МЭ экспертного уровня

| Направление | Протокол | Source IP | Destination IP | Destination Port | Source port | ACK |

|---|---|---|---|---|---|---|

| outbound | TCP | INT | EXT | 80 | >=1024 | |

| inbound | TCP | EXT | INT | >=1024 | 80 | \/ |

Предназначены для выявления попыток несанкционированного доступа процессом к ресурсам ОС

IDS/IPS

Intrusion Detection/ Prevention System

- IDS уровня сети - Обычно сенсор функционирует на отдельном хосте в защищённом сегменте сети и прослушивает весь сетевой трафик

- IDS уровня хоста - Функционирует на хосте

Лекция 4

DLP - Data Leakage Prevention

DLP системы предназначены для предотвращения несанкционированной передачи защищаемой информации за пределы периметра АС

Для DLP систем есть 2 основных подхода для выявления защищаемой информации

- Предварительное категорирование и маркировки всех защищаемых документов с используемой некоторого неотчуждаемого признака, например контрольной суммы или грифа секретности

- В дальнейшем при выявления данного признака в потоке данных передача соответствующего документа блокируется

- Выявления защищаемой информации на уровне анализа контента, например по ключевым словам или с использование семантического анализа

UEBA - User Entity Behavior Analytics

Протоколирование переставляет собой механизм подотчетности позволяющий отслеживать все события имеющие значения с точки хранения безопасности

Аудит - Анализ протоколируемой информации с целью выявления инцидентом и принятия тех или иных решений

Механизм протоколирования должен обеспечивать

- Полную подотчетность действий всех пользователей и администраторов АС

- Собираемые данные должны быть достаточны для восстановления полной картины произошедшего

- Сбор технической информации полезной информации для решения вопросов непосредственно не связанных с ИБ

Данные собираются в системные журналы, которые представляют собой автоматические записи следующего вида :

- Временная метка

- Тип события

- Инициатор события

- Результат

SIEM - Security Information and Event Management

-

Обеспечивают сбор протоколируемой информации из разных источников

-

Поиск взаимосвязей вежду данными получаемых из разных источников с целью выявления инцидентов

-

Визуализация протоколируемой информации и представление ее в виде пригодном для анализа человеком

-

Могут инициировать ответную реакцию тех или иных средств защиты при выявлении инцидентов

- Идентификация / аутентификация

- минимизация привилегий

- все процессы в АС должны быть наделены такими полномочиями, которые минимально достаточным для их выполнение

- разделение обязанностей

- принцип предполагает привлечение нескольких независимых пользователей для выполнения критически важных или необратимых действий

- минимизация привилегий

- Методы обеспечения корректности транзакций

- цифровые подписи

- криптографические хэш-функции

- коды проверки подлинности

- Криптографические методы обеспечения целостности

Цифровая подпись во многом является аналогом собственноручной подпись

- Должна позволять доказать, что именно законный автор и никто другой сознательно подписал документ

- Подпись должна быть неотделима от документа. То есть должно быть невозможно отделить подпись от одного документа и использовать для подписания другого

- Должна делать невозможным изменение самого документа, в том числе и самим автором

подписание проверка

M --> [s = E(k(s))(M)]-->S ---> [s' = D(k(p))(s)] M == s'

[M|S]

Криптографическая хэш-функция вида y=f(x)

- на вход произвольная длина , на выходе фиксированная

- значение

yпо значениюxдолжно вычисляться за полином - а значение

xпо значениюyпочти во всех случаях должно вычисляться полным перебором - только полным перебором должно быть можно найти два таких значения

хкоторые дадут одно и тоже значениеy - при вычисления хэша должны использоваться все символы входной последовательности

- описание хэш-функции должно быть открытым и общедоступным

MAC - Message Authentication Code - Хэш функция для вычисления которых необходимо знать секретный ключ

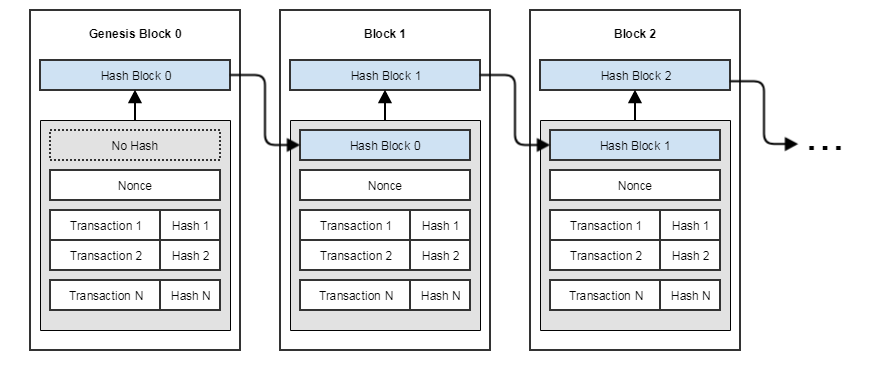

Block chain - это технология хранение постоянно растущего объёма блоков запись с данными. Каждый блок содержит временную метку и ссылку на предыдущий блок

В общем случае обеспечение доступности реализуется созданием той или иной избыточности

Передача информации

- Дублирование каналов связи

- Дублирование узких мест

- Управление пропускной способности сетевого оборудования

- Динамическая маршрутизация

Хранение информации

- Резервное копирование

- 3 основных подхода

- полное

- инкрементальное

- копируются те данные, которые изменились с момента последнего инкрементального резервного копирования

- дифференциальное

- копируются те данные, которые изменились с момента полного резервного копирования

- 3 основных подхода

- Использование RAID массивов

- Redundant Array of Independent Disks

- Зеркалирование серверов

Обработка информации

- Дублирование серверов

- Использование кластеров

- Управление надежности оборудования

- Пусть А - конечный алфавит

- А* - множество слов конечной длинны в алфавите А

- L подмножество А* - язык, т.е. множество слов, выделенных по определённым правилам из А*

Объектом относительно языка L называется произвольное конечное множество языка L

Преобразованием информации называется отображение, заданное на множестве слов языка L

Преобразование может :

- Храниться - в этом случае описание преобразования храниться в некотором объекте и ничем не отличается от других данных

- Действовать - преобразование может взаимодействовать с некоторым ресурсами АС

Ресурсы системы, выделенные для действия преобразования, принято называть доменом

Преобразование, которому передано управление, называется процессом

Объект, описывающий преобразование, которому выделен домен и передано управление, называется субъектом

Субъект для реализации преобразования использует информацию , содержавшеюся в объекте, т.е. осуществляет доступ к объекту

Виды доступа :

- Чтение

- Запись

Аксиома 2

Все вопросы безопасности информации описываются доступами субъектов к объектам

Монитор безопасности обращение (SRM) представляет собой фильтр , который разрешает или запрещает доступ, основываясь на установленных в системе правил разграничения доступа

Требования к Монитору безопасности обращение :

- Ни один запрос на доступ субъекта к объекту не должен выполниться в обход МБО

- Работа МБО должна быть защищена от постороннего вмешательства

- Представление МБО должно быть достаточно простым для возможности верификации корректности его работы

-

Предложена в 1975 для формализации мандатного управления доступом

-

Цель : перенести на автоматизированные системы практику секретного документооборота, когда все документы и допущенные к ним лица ассоциируются с иерархическими уровнями секретности

-

Простое правило безопасности (Simple Security, SS)

- Субъект с уровнем доступа

Xsможет читать информацию из объекта с уровнем секретностиXoтогда и только тогда, когдаXsпреобладает надXo. Это правило также известно под названием «нет чтения верхнего» (NRU). Например, если субъект, имеющий доступ только к несекретным данным, попытается прочесть объект с уровнем секретности совершенно секретно, то ему будет отказано в этом

- Субъект с уровнем доступа

-

Свойство * (The *-property)

- Субъект с уровнем секретности

Xsможет писать информацию в объект с уровнем безопасностиXотолько еслиXопреобладает надXs. Это правило также известно под названием «нет записи вниз» (NWD). Например, если субъект, имеющий уровень доступа совершенно секретно, попытается записать в объект с уровнем секретности секретно, то ему будет отказано в этом.

- Субъект с уровнем секретности

Диаграмма информационных потоков

Модель Пивовара и Нэша была построена, чтобы обеспечить информационные средства управления доступом безопасности, которые могут измениться динамично. Эта модель безопасности, также известная как китайская стенная модель, была разработана, чтобы обеспечить средства управления, которые смягчают конфликт интересов в коммерческих организациях, и построен на модели потока информации.

Модель Кларка-Вилсона

- Предложена в 1987 г как результат анализа практики бумажного документооборота, эффективной с точки зрения обеспечения целостности информации

- Модель Кларка-Вилсона является описательной и не содержит каких бы то ни было строгих математических конструкций

- S – множество субъектов;

- D – множество данных в автоматизированной системе (множество объектов);

- CDI (Constrained Data Items) – данные, целостность которых контролируется;

- UDI (Unconstrained Data Items) – данные, целостность которых не контролируется; При этом D = CDI ∪ UDI , CDI ∩ UDI =Ø.

- TP (Transformation Procedure) – процедура преобразования, т.е. компонент, который может инициировать транзакцию – последовательность операций, переводящую систему из одного состояния в другое;

- IVP (Integrity Verification Procedure) – процедура проверки целостности CDI.

-

В системе должны иметься IVP, способные подтвердить целостность любого CDI. Примером IVP может служить механизм подсчёта контрольных сумм.

-

Применение любой TP к любому CDI должно сохранять целостность этого CDI.

-

Только TP могут вносить изменения в CDI.

-

Субъекты могут инициировать только определённые TP над определёнными CDI.

Данное требование означает, что система должна поддерживать отношения вида (s, t, d), где s ∈ S , t ∈ TP , d ∈ CDI . Если отношение определено, то субъект s может применить преобразование t к объекту d.

-

Должна быть обеспечена политика разделения обязанностей субъектов – т.е. субъекты не должны изменять CDI без вовлечения в операцию других субъектов системы.

-

Специальные TP могут превращать UDI в CDI.

-

Каждое применение TP должно регистрироваться в специальном CDI. При этом:

-

данный CDI должен быть доступен только для добавления информации;

-

в данный CDI необходимо записывать информацию, достаточную для восстановления полной картины функционирования системы.

-

Система должна распознавать субъекты, пытающиеся инициировать TP.

-

Система должна разрешать производить изменения в списках авторизации только специальным субъектам (например, администраторам безопасности). Данное требование означает, что тройки (s, t, d) могут модифицировать только определённые субъекты.

Безусловными достоинствами модели Кларка-Вилсона являются её простота и лёгкость совместного использования с другими моделями безопасности.

-

Модель Биба была разработана в 1977 году как модификация модели БеллаЛаПадулы, ориентированная на обеспечение целостности данных.

-

Аналогично модели Белла-ЛаПадулы, модель Биба использует решётку классов целостности Λ = (L,≤,•,⊗) , где IC – классы целостности данных.

- Простое правило целостности (Simple Integrity, SI).

- Субъект с уровнем целостности

xsможет читать информацию из объекта с уровнем целостности xo тогда и только тогда, когда xo преобладает надxs.

*- свойство (* - integrity).

- Субъект с уровнем целостности

xsможет писать информацию в объект с уровнем целостности xo тогда и только тогда, когдаxsпреобладает надxo.

Для первого правила существует мнемоническое обозначение No Read Down, а для второго – No Write Up.

-

Ролевая модель управления доступом содержит ряд особенностей, которые не позволяют отнести её ни к категории дискреционных, ни к категории мандатных моделей. Основная идея реализуемого в данной модели подхода состоит в том, что понятие «субъект» заменяется двумя новыми понятиями:

-

пользователь – человек, работающий в системе;

-

роль – активно действующая в системе абстрактная сущность, с которой связан ограниченный и логически непротиворечивый набор полномочий, необходимых для осуществления тех или иных действий в системе.

-

-

Основным достоинством ролевой модели является близость к реальной жизни: роли, действующие в АС, могут быть выстроены в полном соответствии с корпоративной иерархией и при этом привязаны не к конкретным пользователям, а к должностям – что, в частности, упрощает администрирование в условиях большой текучки кадров.

Управление доступом при использовании ролевой модели осуществляется следующим образом:

-

Для каждой роли указывается набор полномочий, представляющий собой набор прав доступа к объектам АС.

-

Каждому пользователю назначается список доступных ему ролей.

Отметим, что пользователь может быть ассоциирован с несколькими ролями – данная возможность также значительно упрощает администрирование сложных корпоративных АС.

- U – множество пользователей;

- R – множество ролей;

- P – совокупность полномочий на доступ к объектам (реализованная, например, в виде матрицы доступа);

- S – множество сеансов работы пользователей с системой

Управление доступом реализуется с использованием следующих отображений:

-

PA ⊆ P × R - отображение множества полномочий на множество ролей, задающее для каждой роли установленный набор полномочий;

-

UA ⊆ U × R - отображение множества пользователей на множество ролей, определяющее набор ролей, доступных данному пользователю;

Функции :

- user : S →U - функция, определяющая для сеанса s ∈ S текущего пользователя u ∈ U :

user(s) = u

- roles : S →{R} - функция, определяющая для сеанса s ∈ S набор ролей из множества R , доступных в данном сеансе:

roles(s) ={ri | (user(s), ri ) ∈ UA};

- permissions : S →{P} - функция, задающая для сеанса s ∈ S набор доступных в нём полномочий (иначе говоря, совокупность полномочий всех ролей, доступных в данном сеансе):

permissions(s) = U(r ∈ roles(s)) {pi | ( pi , r) ∈ PA}.

Критерий безопасности системы при использовании ролевой модели звучит следующим образом: система считается безопасной, если любой пользователь в системе, работающий в сеансе s∈ S , может осуществлять действия, требующие полномочий p ∈ P , только в том случае, если p ∈ permissions(s).

-

Наиболее универсальная модель управления доступом

-

Основная идея: решение о предоставлении доступа субъекта к объекту принимается на основе анализа набора произвольных атрибутов , связанных с субъектом, объектом или даже средой их функционирования

-

Каждый атрибут представляет собой некий набор данных, который может быть сопоставлен с массивом допустимых значений данного атрибута

[картинка 1]

-

Неформально под скрытым каналом передачи информации [22] понимают любой канал связи, изначально для передачи информации не предназначенный.

-

Для нас будут представлять интерес скрытые каналы, реализуемые за счёт особенностей формальных моделей управления доступом.

Пусть имеется модель мандатного управления доступом M и её реализация I(M). Тогда любая потенциальная связь между двумя субъектами I(sh) и I(si) называется скрытым каналом передачи информации (рис. 2.7.1), если эта связь не разрешена в модели M

[картинка 2]

Выделяют следующие типы скрытых каналов:

- Скрытые каналы по памяти, в которых информация передаётся через доступ отправителя на запись и получателя на чтение к одним и тем же ресурсам или объектам;

- Скрытые каналы по времени, которые характеризуются доступом отправителя и получателя к одному и тому же процессу или изменяемому во времени атрибуту

Подходы к решению задачи выявления скрытых каналов передачи информации в настоящее время активно изучаются и совершенствуются. На сегодняшний день наиболее распространены следующие методы:

- Метод разделяемых ресурсов Кемерера, который состоит в следующем:

- для каждого разделяемого ресурса в системе строится матрица, строки которой соответствуют всевозможным атрибутам разделяемого ресурса, а столбцы – операциям, выполняемым в системе;

- значения в ячейках матрицы соответствуют воздействиям, осуществляемым при выполнении тех или иных операций в отношении атрибутов разделяемых ресурсов. Получившаяся в результате матрица позволяет отследить информационные потоки, существующие в системе.

- Сигнатурный анализ исходных текстов программного обеспечения.

- Данный метод предполагает проведение анализа исходных текстов программ с целью выявления конструкций, характерных для скрытых каналов передачи информации