Résumé du cours CISCO: "Présentation des réseaux"

- Chapitre 1 : Exploration du réseau

- Chapitre 2 : Configuration d'un système d'exploitation

- Chapitre 3 : Protocoles et communication réseau

- Chapitre 4 : Accés réseau

- Chapitre 5 : Téchnologie Ethernet

- Chapitre 6 : Couche réseau

- Chapitre 7 : Adressage IP

- Chapitre 8 : Segmentation des réseaux IP en sous-réseaux

- Chapitre 9 : Couche transport

- Chapitre 10 : Couche application

- Chapitre 11 : Conception d'un réseau de petite taille

Aujourd'hui, la communication rapide et efficace est très importante dans notre société. Son évolution fut rapide et de grandes choses sont encore à venir permettant ainsi d'abolir les frontières géographiques.

Il existe tous types de réseaux qu'ils soient humains ou informatiques. Les réseaux sont alors utiles pour partager et opérer à l'echelle personnelle mais aussi à l'echelle de l'entreprise.

Aujourd'hui on utilise le réseau informatique pour de multiples usages, on le nomme donc réseau convergé.

Tous les ordinateurs et machines utilisant le réseau sont des hôtes (aussi appelés périphériques finaux). Les serveurs sont des logiciels qui mettent a disposition leurs services. Les clients sont des logiciels permettant de demander des informations aux serveurs pour qu'elles soient utilisés par l'utilisateur.

Exemple: Un serveur Web permet de mettre a disposition sur le réseau, des pages web obtenues via HTTP. Firefox ou Google Chrome sont des clients qui vont contacter le serveur pour obtenir la page demandée.

Il peut arriver qu'un hôte tienne tienne à la fois le rôle de client et de serveur, ainsi chaque hôte peut recevoir et transmettre l'information. On apelle ce réseau un réseau peer to peer.

Avantages

- Facile à configurer

- Moins de compléxité

- Cout inférieur

- Utilisable pour des tâches simples comme le transfert de fichiers

Inconvénients

- Pas d'administration centralisée

- Peu de sécurité

- Non évolutif

- Performances ralenties

La structure d'un réseau est composée de 3 grandes parties:

- Les appareils

- Les supports

- Les services

Les périphériques sont reliés entre eux au travers d'une carte réseau permettant d'encoder ou de décoder les données sur le réseau. Ces cartes réseaux sont en contact avec un support de communication par l'intermédiaire d'une interface représentant un port physique.

Les machines qui reçoivent et envoient des données. Cela peuvent être des machines hébergeant des serveurs ou des clients.

Exemples : Ordinateur, Téléphone IP, Imprimante

Des machines permettant de correctement transmettre les données sur le réseau. Ils utilisent les adresse d'emission et de réception pour transmettre les paquets au bon endroit. Il permettent les opérations suivantes :

- Régénérer et retransmettre les signaux réseaux

- Gérer des informations indiquant les chemins qui existent à travers le réseau

- Indiquer aux autres périphériques les erreurs de communication

- Diriger des données vers d'autres chemins en cas d'échec de liaison

- Classifier et diriger les messages en fonction des priorités

- Autoriser ou refuser le flux de données selon les paramètres de sécurité

Le support fournis le canal sur lequel se déplace le signal représentant les paquets. Le support peut etre de 3 types différents:

- Fil métalique (cuivre) les données transitent sous forme élécrique

- Fibre de verre ou plastique (fibre optique) les données sont sous forme de lumière

- Sans fil les données sont codées suivant une longueur d'onde éléctromagnetique

On choisis le type de support à utiliser en fonction de :

- La distance maximale sur laquelle les supports peuvent transporter le signal

- L'environnement dans lequel les supports sont installés

- La quantité de données a transporter

- Le coût envisageable pour l'installation

les inftrastructures réseaux peuvent varier en fonction de :

- La taille de la zone couverte

- Le nombre d'utilisateurs

- Les services disponibles

Parmis les infrastructures principales on trouve :

- LAN (Local Area Network) ou réseau local Un réseau peu étendu géographiquement, le plus souvent un réseau de petite entreprise ou domestique. Ce réseau permet une grande bande passante

- WAN (Wide Area Network) ou réseau étendu Un réseau de taille plus importante géorgraphiquement géré per un prestataire réseau.

- MAN (Metropolitan Area Network) ou réseau intermédiaire Réseau d'une grande entreprise plus grande qu'un LAN mais plus petite qu'un WAN

- WLAN (Wireless LAN) ou réseau sans fil Un réseau similaire au LAN mais sans fil

- SAN (Storage Area Network) ou réseau de stockage Réseau permettant la transmission de fichiers et la sauvegarde de ceux-ci

Internet est un ensemble de réseaux WAN permettenat d'interconnecter une grande partie de la planète. Internet n'est pas détenu par une personne mais chacun des réseaux y participe.

Le terme intranet fait référence a un réseau de taille réduite appartenant à une entreprise ou à une organisation.

L'extranet est un service réseau fourni par une entreprise ou une organisation pour permettre d'interagir avec elle de l'exterieur de son réseau LAN ou MAN.

L'accès a internet peut s'effectuer par plusieurs supports :

- DSL On utilise le réseau téléphonique avec la téchnologie DSL pour transmettre les données

- Câble On se connecte directement au réseau par un câble spécifique

- Cellulaire On utilise un signal sans fil téléphonique pour communiquer sur le réseau

- Satellite On se connecte au réseau par l'intermédiaire d'un satellite, plus utile dans les régions reculées

- Ligne commutée Une connexion à faible débit

Les réseaux permettant aujourd'hui de relier tout les types de médias qu'ils soient destinés à la diffusion, au téléphone ou à la transmission de données informatiques doivent être :

- Tolérents aux pannes : Le réseau doit toujours être disponible malgré la panne d'un élément de celui-ci

- Évolutifs : Permettant de s'agrandir rapidement pour accueillir de nouveaux périphériques

- Qualitatifs : Permettant d'optimiser les transferts pour obtenir un débit le plus élevé possible

- Sécurisés : Permettant de conserver la confidentialité, l'intégrité et la disponibilité des échanges

Aujourd'hui, on remarque une augmentation des usages d'internet au quotidien sur de nombreux nouveaux usages :

- BYOD (Bring Your Own Device) On laisse la possibilité à l'utilisateur d'utiliser le périphérique final qu'il désire pour se connecter au réseau

- Collaboration en ligne

- Communication vidéo

- Cloud computing Permettant de stocker une masse de données sur internet sans avoir besoin de mobiliser sa propre équipe ou ses propres équipements

On utilise aussi de nouveau moyens de connecter les appreils finaux :

- Courant porteur Les câbles domestiques d'alimentation sont utilisés pour transmettre des données

- Haut débit sans fil Utilisant la technologie cellulaire

La sécurité d'un réseau est primordiale et on doit mettre en place des systèmes permettant d'empêcher toutes les menaces exterieures :

- Virus, vers et cheval de troie Des logiciels executant du code malveillant sur le périphérique utilisateur

- Spyware ou Adware Des logiciels qui collectent des données sur le système utilisateur

- Zero day Attaques le jour de la détection de la vulnérabilité

- Attaque pirate Attaques effectuée par une personne ayant de solides conaissances du réseau

- Vol de données

- Usurpation d'identitée

Il n'existe pas de solution maîtresse permettant de sécuriser un réseau mais on peut mettre en place un ensemble de solutions :

- Installer des antivirus et anti-logiciels espions

- Installer un pare-feu visant à filtrer les données qui entrent et sortent du réseau

- Préciser les accès de chaque personne aux ressources du réseau

- Des réseaux privés virtuels permettant un accès sécurisé hors du réseau LAN

Chaque machine nécéssite un système d'exploitation pour fonctionner y compris les machines réseau. Nous allons voir ici les systèmes d'exploitation réseau Cisco appelés aussi IOS.

Le système d'exploitation fait le lien entre l'utilisateur et le matériel. Il est composé d'une interface pouvant etre grapĥique (basé sur des fenêtres) ou en ligne de commandes (interpréteur de texte). Et d'un noyau qui fait le lien entre l'interface et le matériel.

Pour accèder au système IOS, on peut utiliser plusieurs méthodes ayant chacune ses avantages et ses inconvénients.

- Console Un port physique de gestion d'un système pouvant être accedé hors réseau et utile pour la maintenance du périphérique, il utilise un cable spécifique

- SSH (secure shell) permettant de se connecter a distance au système

- Telnet Méthode non sécurisée d'accès, tout les mots de passe et les commandes sont transmis en clair

- AUX Ancien port utilisant une connèxion téléphonique et un modem pour être administré

Il existe deux grands modes de commande permettant a l'utilisateur de faire plus ou moins d'actions.

- Mode utilisateur visible par le prompt

>, permet des actions limités de monitoring mai empeche toute modification de la configuration. - Mode privilègié visible par le prompt

#, permet d'executer des opérations de maintenance et de configuration du routeur. On entre dans ce mode par la commandeenabledepuis le mode utisateur - Mode de configuration visible par le prompt

(config)#et accessible par l'intermédiere du mode privilègié, on peut y modifier la configuration du périphérique. On entre dans ce mode avec la commandeconfigure terminal - Mode de configuration de ligne visible par le promte

(config-line)#et accessible par le mode de configuration, il permet de modifier la configuration des access console, ssh ou telnet. On entre dans ce mode avec la commandeline - Mode de configuration d'interface visible par le prompte

(config-if)#et accessible depuis le mode de configuration, il permet de modifier la configuration relative aux interfaces réseau. On entre dans ce mode avec la commandeinterface

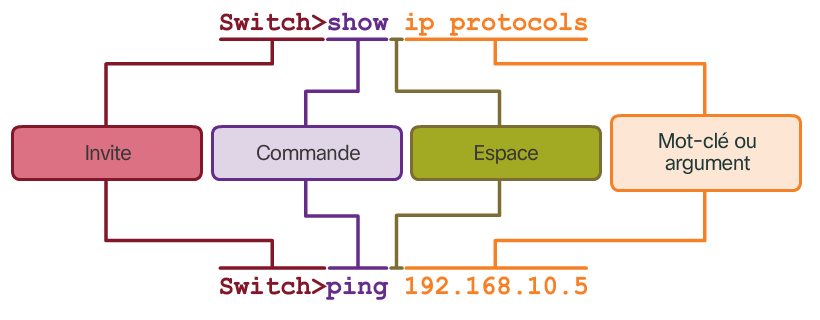

Une commandes IOS est constituée de plusieurs éléments :

IOS implémente des fonctionnalités d'aide accessible par la commande ? a tout instant. De plus entrer une sytaxe incorrècte vous sera informé dans l'invité.

Lors de l'edition d'une commande

| Touche | Description |

|---|---|

Tab |

Complète le nom de la commande |

CTRL+D |

Efface le carractère a l'emplacement du curseur |

CTRL+K |

Effece tout les carractères jusuqu'a la fin de la ligne |

Esc+D |

Efface tout les carractères du curseur jusqu'a la fin du mot |

CTRL+U CTRL+X |

Efface tout les carractères jusqu'au debut de la ligne |

CTRL+W |

Efface le mot a gauche du curseur |

CTRL+A |

Deplace le curseur au debut de la ligne |

CTRL+E |

Deplace le curseur a la fin de la ligne |

Esc+B |

Deplace le curseur d'un mot vers la gauche |

Esc+F |

Deplace le curseur d'un mot vers la droite |

CTRL+R |

Rapelle l'invité de commande |

| Touche | Description |

|---|---|

CTRL+C |

Quitte le mode configuration |

CTRL+MAJ+6 |

Intérromp une commande de recherche DNS, traceroute ou ping |

Lors d'un invité "More"

| Touche | Description |

|---|---|

Entrée |

Avance d'une ligne |

Espace |

Avance d'une page |

| Autre chose | Quitte l'affichage "More" |

Le nom de périphérique permet de reconnaitre un périphérique sur le réseau. Ce nom doit :

- Débuter par une lettre

- Ne pas contenir d'espace

- Se terminer par une lettre ou un chiffre

- Ne peut comporter des lettres, des chiffres et des tirets

- Comporter moins de 64 carractères

Pour configurer le nom de périphérique (nom d'hote), dans le mode de configuration, on doit utiliser la commande hostname suivi du nouveau nom du périphérique.

Exemple :

Switch# configure terminal Switch(config)# hostname SW-Floor-1 SW-Floor-1(config)#

On peut annuler les changement en utilisant no hostname.

Les systèmes IOS permettent, pour sécuriser le materiel, les actions suivantes :

- Ajouter un mot de passe au mode d'execution privilegié

- Ajouter un mot de passe au mode utilisateur

- Ajouter un mot de passe lors de l'access a distance

- Chiffrer les mots de passe

- Ajouter une notification légale

On ajoute un mot de passe lors de l'acces au mode d'execution provilegié avec la commande enable secret suivi du mot de passe. Cette commande doit etre éxécutée dans le mode de configuration globale.

On ajoute un mot de passe lors de l'acces utilisateur avec la commande password suivi du mot de passe. Cette commande doit etre éxécutée dans le mode de configuration en ligne (line console 0). On active ensuite l'authentification avec la commande login (on peut la désactiver avec no login).

On peut en faire de même pour les acces distants via telnet ou ssh en utilisant les même commandes que précédemment mais dans le mode de configuration vty (line vty 0 15).

Les mots de passe sont alors ecris en clair dans les fichiers startup-config et running-config ce qui peut représenter un problème de sécurité. Pour activer le chiffrement des mots de passe on peut utiliser la commande service password-encryption dans le mode de configuration global.

Pour prévenir de l'aspect privé du matériel on peut mettre en place une banière qui s'affichera a chaque connexion. Pour se faire on utilise la commande banner motd #<message>#. On ecris alors le message entre les #.

Il existe deux fichiers de configuration sur le système IOS:

- startup-config La configuration dans la mémoire vive et non volatile qui lui permet d'être conservée malgré l'arret du système.

- running-config Une copie de startup-config utilisée par le système. Cette configuration est réinitialisée lors du redémarrage de la machine.

Pour afficher une des deux configuration on utilise la commande show suivi du nom de la configuration à afficher.

Pour enregister la configuration courante dans la mémoire et ainsi persister cette configuration on utilise la commande copy running-config startup-config.

Si uen configuration non voule viens à etre ajoutée on peut ainsi utiliser la commande reload pour recharger le périphérique et ainsi revenir a la configuration startup-config. Dans le pire des cas on peut supprimer la configuration initiale avec erase startup-config. Cela aura pour effet de réinitialiser la configuration à son état original au prochain rechargement.

Une adresse IP est le principal outil permettant aux périphériques de se localiser entre eux. Une adresse IP est composée de 4 nombres de 0 à 255 séparés par des points.

Une adresse IP peut etre attribuée a chaque port physique et aux interfaces virtuelles d'appreils cisco.

Une interface est la jonction entre le materiel de la machine et le support réseau. On représente souvent une interface comme un port physique Ethernet car c'est la protocol LAn le plus répandu, mais il existe bien d'autres types de ports qui dépendent de :

- La distance sur laquelle le support peut transmettre l'information

- L'environnement dans lequel les supports sont installés

- Le débit

- Le cout d'installation

Une interface virtuelle (nommée SVI) est, dans les systèmes cisco de couche 3 et plus, un moyen de gèrer a distance les le commutateur et dispose d'une adresse IP. L'interface virtuelle par defaut est Vlan1

Pour configurer une interface virtuelle, il faut entrer dans le mode de configuration d'interface en donnant le nom de l'interface. Par defaut l'interface virtuelle est vlan1 on entre donc dans ce mode avec interface vlan 1 depuis le mode d'execution privilègié. On peut alors configurer son adresse IP a l'aide de la commande ip address <adresse ip> <masque>. On doit alors redémarrer l'interface avec la commande no shutdown

Exemple

Switch(config)# interface vlan 1 Switch(config-if)# ip address 192.168.10.2 255.255.255.0 Switch(config-if)# no shutdown

La configuration de l'adresse IP peut se faire manuellement en spécifiant l'adresse et le masque dans les paramètres du système.

Mais il peut aussi s'effectuer automatiquement en suivant le protocol DHCP permettant de demander a un serveur spécialisé une adresse IP et un masque.

Sur une machine cisco, on peut executer diverses commandes permettant de tester ou de monitorer les interfaces.

Pour afficher l'IP d'une interface on utilisera show ip interface brief depuis le mode d'execution privilegié. Cette commande affiche l'etat des interfaces de la machine et diverses informations à son sujet

Pour tester la connexion d'une machine à une autre on utilisera la commade ping permettant de demander une reponse à la machine distante.

Toute communication peut être représenté par 5 elements principaux et la communication etre ordinateurs ne fait exception :

- La source du méssage à émettre (La machine source)

- L'émétteur du signal (la carte réseau source)

- Le support de transmission (cuivre, air ou fibre optique)

- Récépteur du message (carte réseau de destination)

- Destinataire du message (machine de destination)

Pour convenablement communiquer, les machines doivent s'accorder sur une langue partagée pour communiquer. C'est cela que l'on apelle protocole. Il en existre un grand nombre qui sont normalisés pour permettre une communication corrècte. ce protocol définis les informations que la machine source doit fournir pour se faire comprendre par le réseau.

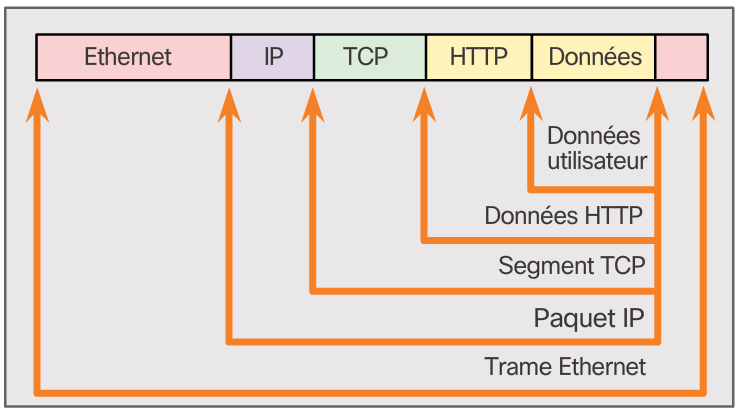

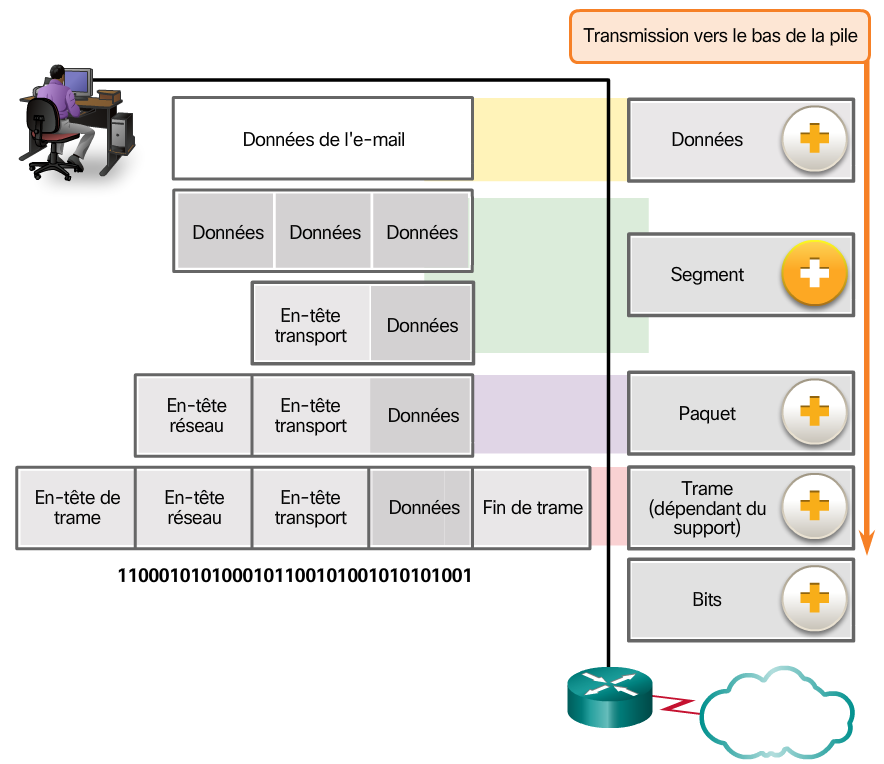

Pour corrèctement transmettre le message, les machines utilisent non pas un seul protocol mais une suite de protocol ajoutant chaqun d'eu de nouvelles informations permettant de transmettre le message. On apelle cette organisation la suite de protocoles. Ainsi le message à envoyé est encapsulé par chacun des protocoles permettant sa transmission.

Pour les besoins de la transmission, les données qui vons etre envoyés doivent subir une transformation permettant de les rendre compatibles avec le support de trsnmission et le protocol utilisé. C'est cette opération que l'on apelle codage

Exemple : Dans une conversation téléphonique, chaque son reçu est codé sous forme de bit puis envoyé au destinataire qui reconstitue le son a parti des informations reçues.

Le message brut, même codé, ne peut etre envoyé tel quel sur le réseau, il faut lui fournir d'autre informations comme le destinatire de la lettre ou l'éxpéditeur. Ces informations sont ajoutés au début ou a la fin du message à envoyé. L'encapsulation consiste alors en l'ajout d'informations au message brut en fonction des informations requises par le réseau. L'ensemble du message encapsulé est appelé trame et peut etre envoyé sur le réseau. Il peut y avoir plusieurs phases d'encapsulation d'un message.

Par exemple dans le cas d'une trame HTTP on trouve le contenu de la page a affcicher dans les données utilisateur puis une sére d'encapsulation ajoutent des informations a la trame permettant de préciser sa destination, la version des protocoles utilisés, et bien d'autres choses.

Pour réspècte le protocol utilisé pour la transmission, le message peut etre divisée en plusieurs trames permettant ainsi de ne pas engorger le réseau.

Lorsque deux hotes envoient une trame au même moment sur le réseau, il se produit une collision. Pour éviter ce genre de chose, le protocol doit définir une méthode d'acces définissant le moment ou les hotes doivent parler et que faire en cas d'érreur.

Pour éviter d'engorger le réseau, le protocol doit aussi spécifier un système de controle de flux pour donnér un chance à chaque hote d'envoyer des données sur le réseau.

Enfin, le protocol doit aussi définir un délai d'attente, qui dépassé, autorisera l'hote émétteur sans réponse de considèrer qu'aucune réponse n'à été donnée.

L'envoie d'une trame peut s'éfféctuer de 3 façon différentes :

- Monodiffusion On envoie la trame a un seul hote

- Multidiffusion On envoie la trame a un groupe d'hotes

- Diffusion On envoie la trame a tout les hotes du réseau

Chacune des trames peut demander ou non un accusé de récéption.

Les protocols qui régissent les réseaux sont des protocoles définis, précis et accèptés par toutes les machines qui l'utilisent. Il existe de nombreux protocoles et ces protocols sont organisés en suites de protocols permettant une bonne communication.

Un protocol peut etre :

- Ouvert Il est alors normalisé par un organisme de normalisation et peut etre utilisé partout et par tous

- Propriétaire Il est alors normalisé par l'entreprise qui l'a crée et ne peut etre utilisé que par cette même entreprise.

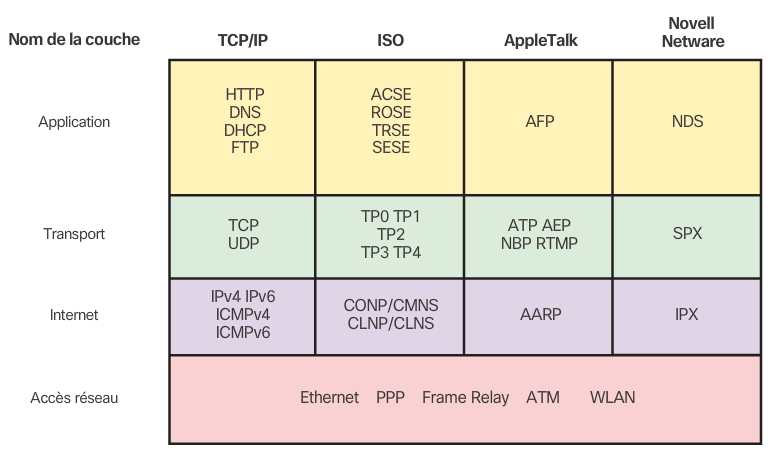

Il existe de nombreuses suites des protocoles mais en voici quelques exemples

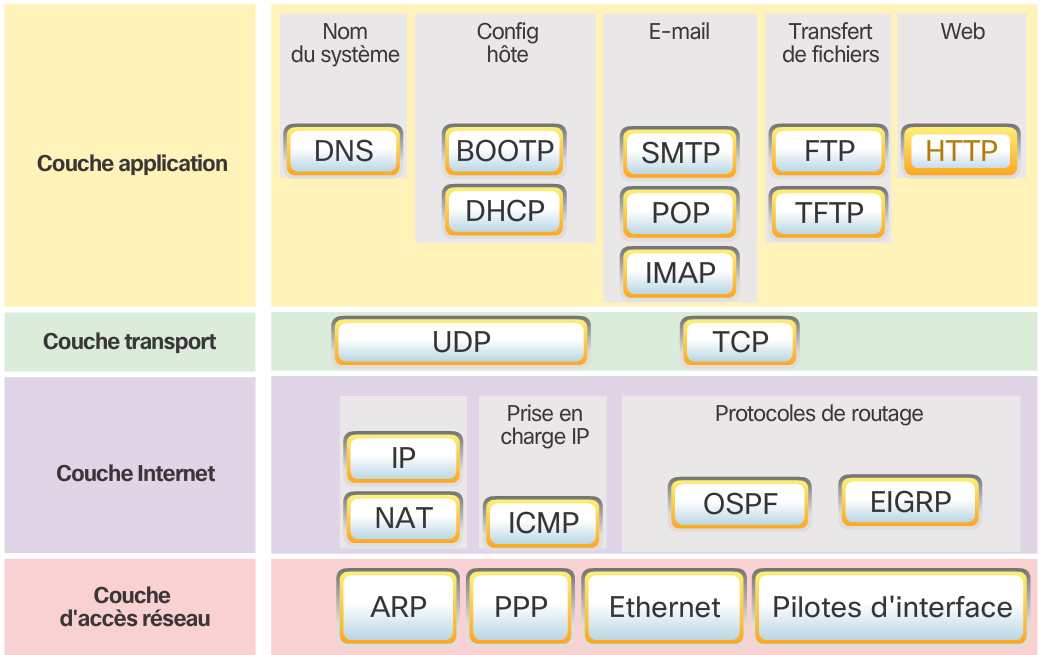

La suite de protocoles TCP/IP se compose aujourd'hui beaucoup de protocoles donnés dans la figure suivante.

Les protocoles sont empilés en couches. Pour utiliser un protocol application, on a alors besoin d'utiliser un ou plusieurs protocoles par couche inferieur et d'effectuer l'encapsulation.

- DNS Pour Domaine Name System, permet de traduire le noms de domaine en adresses IP

- BOOTP Prédécesseur de DHCP, il permet a une machine de connaitre son IP sur le réseau

- DHCP Pour Dynamic Host Configuration, attribue dynamiquement des adresses IP aux clients et permet de réutiliser les adresses ip non utilisés.

- SMTP Pour Simple Mail Transfert Protocol, permet aux client d'envoyer un email a un serveur de messagerie et au serveur d'envoyer ce mail à d'autres serveurs

- POP Pour Post Office Protocol, permet de récupèrer des emails depuis un serveur de messagerie, ces emails sont téléchargés du serveur vers le bureau

- IMAP Pour Internet Message Access Protocol, permet d'accèder aux emails d'un serveur de messagerie et conserve ces email a distance

- FTP Pour File Transfert Protocol, définis les rêgles qui permettent à l'utilisateur d'un hôte d'accèder à des fichiers sur un autre hôte du réseau et de transfèrer des fichier vers cet hote distant

- TFTP Pour Trivial file transfert protocol, permet de transfèrer des fichiers simples sans connexion et sans accusé de réception

- HTTP Pour Hypertext Transfer Protocol, permet de transfèrer des mesdias, textes et graphiques sur le web.

- UDP Pour User datagram Protocol, permet de transferer des paquet d'un hote vers un autre sans accusé de réception.

- TCP Pour Transmission Control Protocol, permet une communication fiable entre les processus de deux hotes distants avec accusé de réception

- IP Pour Internet Protocol, permet de regrouper les messages en paquets et indiquer l'adresse de destination

- NAT Permet de convertir les adresses locales en adresses globales sur le réseau mondial

- ICMP Pour Internet Control Message Protocol, permet de signaler a l'hote distant les érreur survenues lors de la transmission

- OSPF Pour Open Shortest Path First, permet de router les paquets dans la bonne direction par une conception hierarchique des zones

- EIGRP Pour Enhaces Interior Gateway Routing Protocol, un protocol propriétaire Cisco permettant de donner une métrique apropriée en fonction de la bande passante

- ARP Pour Address Resolution Protocol, Fournis un mappage dynamique entre une adresse IP et une adresse physique

- PPP Pour Piont-to-point Protocol, permet d'encapsuler les paquets pour les transmettre par une connexion série

- Ethernet Le protocol le plus utilisé en local permettant de définir les rêgles de cablage et de signalisation

- Pilotes d'interface Donne les instructions à l'ordinateur pour communiquer avec ses interfaces réseau

Avoir une norme ouverte permet de :

- Favoriser l'intercompatibilité des produits

- Empecher le monopole d'un produit

Une norme ouverte est gèrée par une organisme de normalisation qui est, le plus souvent, une association a but non lucratif qui ne sont liés a aucun constructeurs

- ISOC Pour Internet Society, en charge de la promotion d'un internet libre

- IAB Pour Internet archithecture Board, un comité en charge de la gestion et de développement des normes internet

- IETF Pour Internet Engineering Task Force, un groupe de travail chargé de développer, mettre à jour et gèrer les téchnologies internet et TCP/IP par les documents de normalisation comme les RFC

- IRTF Pour Internet Research Task Force, un groupe de travail de recherche à long terme sur Internet et TCP/IP dans le comaine de la cryptographie, de l'anti-spam et du peer-to-peer

- ICANN Pour Internet Corporation for Assigned Names and Numbers, une association qui coordonne l'attribution des adresses IP et la gestion des noms de domaine

- IANA Pour Internet Assigned Numbers Authority, une autorité chargée de superviser les adresse IP et les protocoles utilisés pour l'ICANN

- IEEE Pour Institute of Electrical and Electronics Engineers

- EIA Pour Electronic Industries Alliance, alliance commercial de normalisation de cables et des communications en racks notemment

- TIA Pour Telecommunications Industry Association, une association responsable des normes de communications dans de nombreux domaines

- ITU-T Pour Secteur de la normalisation des télécommunications de l'Union internationale des télécommunications, l'un des plus anciens organismes de normalisation qui definis les normes de compression video notemment.

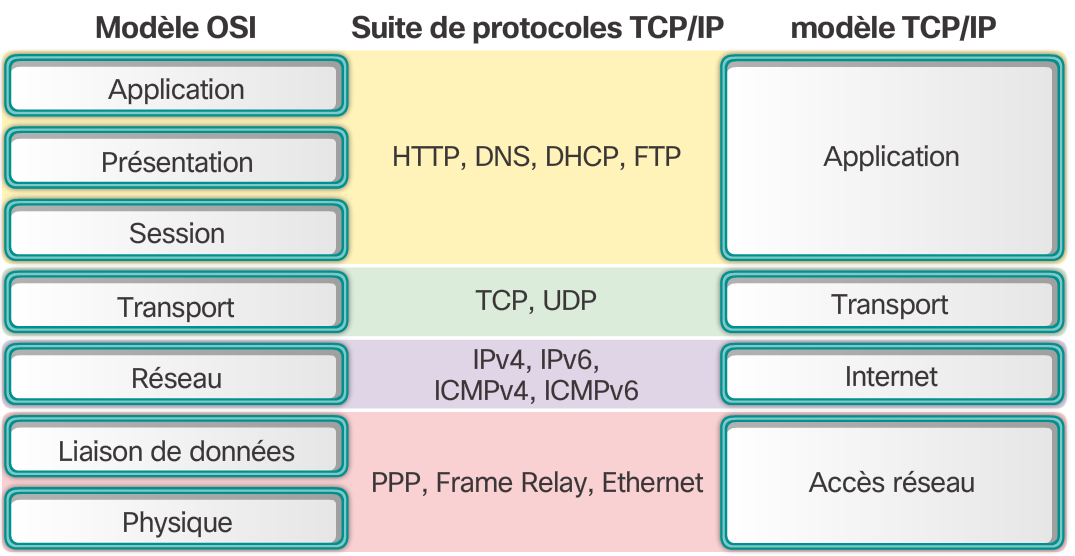

Nous représentons maintenant notre réseau en couches successives en suivant 2 modèles :

- Modèle protocol Ce modèle suite une suite de protocole définis, cette fonction est assurée par le modèle TCP/IP

- Modèle réferant Assure une cohérence générale de chaque opération à effectuer dans chaque couche, ce modèle est assuré par le modèle OSI

Le modèle ISO se constitue de 7 couches successives :

- 7.Application Contient des protocoles utilisés pour les communications de processus à processus

- 6.Présentation Fournit une représentation commune des données transférées entre des services de couche application

- 5.Session Fournit des services à la couche présentation pour organiser son dialogue et gérer l'échange de données

- 4.Transport Définit des services pour segmenter, transférer et réassembler les données de communications individuelles entre les périphériques finaux

- 3.Réseau Fournit des services pour échanger les parties de données individuelles sur le réseau entre des périphériques finaux identifiés

- 2.Liaison de données Liaison de données décrivent des méthodes d'échange de trames de données entre des périphériques sur un support commun

- 1.Physique Décris les moyens mécaniques, électriques, fonctionnels et méthodologiques permettant d'activer, de gérer et de désactiver des connexions physiques pour la transmission de bits vers et depuis un périphérique réseau.

Composé de seulement 4 couches définis par les protocoles utilisés :

- 4.Application Les données utiles pour l'utilisateur et les controles de dialogues

- 3.Transport Prend en charge la communication entre plusieurs périphériques au travers du réseau

- 2.Internet Determine le meilleur chemin réseau

- 1.Acces réseau Contrôle les périphériques matériels et les supports qui constituent le réseau

Les données à transferer ne peuvent être envoyées toute d'un coup car cela poserais des problèmes de données. Il faut prendre en compte deux systèmes permettant d'optimiser le flux de données et de donner la possibilité a tous de communiquer

Pour réduire la quantitée des données à transmettre, on divise les données en plusieurs trames différentes.

Pour donner la chance à chaque hote sa chance de communiquer on entremèle les données de chaque hote permettant de mixer les paquets transmis.

Lors de l'emission de données par une application, les données passent par la pile de protocoles permettant d'encapuler les données pour finir sur le canal de communication.

- Les donnes sont constutués pour être envoyés

- Les données sont divisés en segments

- Les segments sont encapsulés suivant la pile de protocoles

- Les paquets sont constitués pour être envoyés sur le réseau

- Les bits de la trame sont voyés sur le support physique

Lors de la récéption de la trame, les données sont décapulés dans le sens inverse de l'encapsulation.

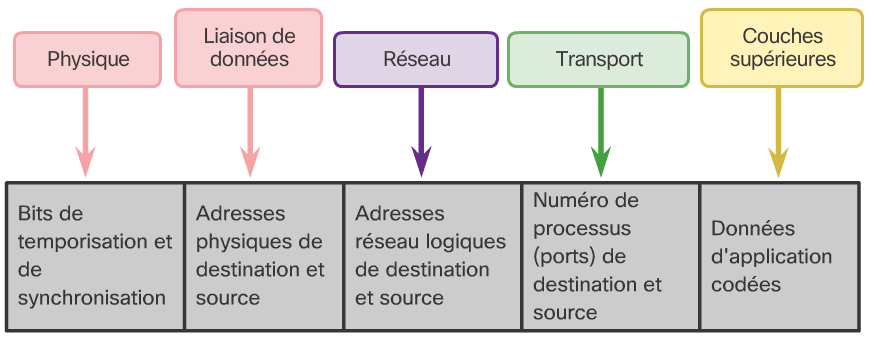

Pour communiquer, il faut un couple d'adresse.

- Adresse source d'ou proviennent les données

- Adresse de destination ou vons les données

Chacune des couches dispose de sa propre methode de transmission mais les adresses ne sont employés que dans la couche réseau et la couche liaison de données.

- Couche liaison de données (adresse MAC) L'adresse est utilisée pour le transfert de carte à carte sur le même réseau. Ainsi la trame de cette couche change des qu'elle est transfèrée sur une réseau différent par le biais d'un routeur.

- Couche réseau (adresse IP) L'adresse est utilisée de la source jusqu'a la destination même s'il ne sont pas sur le même réseau elle est composée d'une partie réseau et d'une partie hote

Apres la segmentation et la formation des trames par la couche liaison de données, la couche physique transmet individuellement les trames sur la canal de communication puis les signaux reçu par le destinataire qui reconstitue les trames et le désencapsule pour les interpréter.

Il existe 3 formes éléménetaires de supports physiques :

- Câble en cuivre Les signaux sont des impultions éléctriques

- Câble à fibre optique Les signaux sont des variations de lumière

- Sans fil Les signaux sont des variations de transmission d'hyperfréquence

Tout ces aspects sont gèrés par des organismes de normalisation suivants :

- ISO (International standrards Organization)

- TIA/EIA (Telecomunication industry association/Electronic industries association)

- IUT (Union international des télécommunication)

- ANSI (American National standards institute)

- IEEE (Institute of Electrical and Electronics Engineers)

- D'autres autorités gouvernementales comme la FCC ou l'ETSI

- Des organismes locaux tels que la JSA/JIS, la CENELEC ou le CSA

Cette couche physique couvre 3 grandes fonctions :

- Les composants physiques en charge de transmettre le signal tel que les ports ethernet, les cables ou autres systèmes

- Le codage permettant de convertir le flux de données dans une suite de variations compréensible par les deux éxtremités du canal de transmission

- La méthode de signalisation permettant de représenter un 1 ou un 0 dans le canal de transmission

La bande passante est la capacité du support à transporter les données. On mesure cette bande passante par une quantitée de données pouvant circuler sur une certaine periode. Elle est le plus souvent exprimée en KBit/s, e, MBit/s ou en GBit/s.

Cette bande passante peut varier selon les propriétés du support physique et les téchnologies choisis pour signaler ou détècter les signaux.

Le débit est une mesure éfféctuer par la mesure de la quantitée de données échangée durant une certaine durée. Ce débit n'attein pas souvent la bande passante estimée car il varie selon :

- La qualité du trafic

- Le type de trafic

- La latence crée par le nombre de périphériques sur le réseau, c'est a dire le temps nécéssaire pour les données de voyager d'un endrois à un autre.

Le Debit applicatif mesure quand a lui le débit utilisable et exclue la surcharge de traffic du réseau par l'etablissement de connexion ou les accusés de récéption.

Le support en cuivre représente un système bon marché de communication mais présente un probléme: les perturbations. En effet, un courant electrique peut etre perturbé de multiples façon mais en voici les deux principaux :

- Interferances éléctromagnétiques (EMI) et les interferances radioelectriques (RFI) Ces interferances produites par des agents exterieurs peuvent modifier le signal; on peut contrer ce phénomène par le blindage des cables réseaux.

- Diaphonie Un phénomène ou deux cables conjoints se perturbent; on peut contrer ce phénomène par la torsade des cables.

Il est alors logique que plus un cable est long plus il est sujet aux perturbations, il faut donc se réstreidre dans la longeure de ceux ci.

Il existe 3 principaux supports en cuivre :

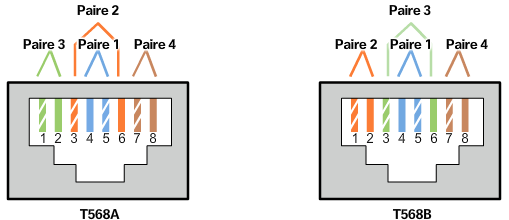

- UTP (paires torsadées non blindés) Le type de cable le plus repéndu terminé par une connexion RJ-45; il se compose de 4 paires de fils entourés d'une gaine

- STP (Paires torsadés bindés) Plus onereux, il présente en plus des propriétés de l'UTP, un filet de métal qui, corrèctement mis a la terre, permet de contrer les interferances exterieurs.

- Coaxial Tends a se faire remplac"é par les cables à paire torsadés, ils se présentent par un cable conducteur puis un blindage séparés par une gaine; ils sont toute fois encore utilisés dans les connexion sans fil ou de câble internet

Les cablages en cuivre présentes des risques de sécurité en matière d'incendie due a la faible protection de ceux ci mais aussi éléctriques dans le cas d'un dysfonctionnement ou de la foudre, envoyant un fort courant des le cable.

Les cables UTP ne disposent pas de protection contre les perturbation exterieurs, on suis alors les solution suivantes :

- Annulation Par le couplage des fils qui ont un champ magnétique inverse, on arrive a annuler leurs perturbations et celles de l'exterieur.

- Nombre de torsades Pour eviter tout problème on varie le nombre de torsade par pair de fils sur chacune des paires du cable

Les cables sont divisés en catégories permettant un plus ou moins gros débit

| Categorie | Debit |

|---|---|

| 3 | <100 MBit/s |

| 5 | 100 MBit/s |

| 5e et 6 | 1000 MBit/s |

| 6e | 10 GBit/s |

Les cables UTP sont souvent terminés par des conecteurs RJ-45 qui doivent etre de bonne qualité pour permettre de bonne performances.

Pour parfaitement repondre aux attentes, on doit corrèctement choisir les cables en fonction de leur organisations internes, on a donc :

- Câble ethernet droit Le cable le plus utilisé et présente la même configuration des deux cotés; O l'utilise pour connècter un hote a un périphjérique réseau; On retrouve alors deux connècteurs T568A

- Câble ethernet croisé Moins utilisé et présente des cables inverses d'un coté et de l'autre; On l'utilise pour connècter deux appaleils similaires; On y retrouve alors les deux connècter, un de chaque cotés

- Câble inversé Réservé à cisco, il permet une communication entre le prot série d'une machine et le port console d'un routeur.

La fibre optique est un fil pur et transparent de la taille d'un cheveux humain. Les données sont codées par des impultions lumineuses. On utilise la fibre optique pour relier des périphériques réseaux le plsu souvent car elle permet des débits tres important qu'elle est la seul a pouvoir supporter.

La technologe de fibre optique est actuellement utilisée dans :

- Les réseaux d'entreprise

- La technologie FTTH (Fiber to the home)

- Les réseaux de longue distance

- Les réseaux sous marins

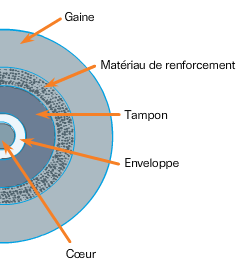

La fibre optique se compose :

- D'un coeur transmettant la lumière

- D'une enveloppe Fonctionnant comme un miroir réfléchissant la lumière du coeur

- D'un tampon protegeant le coeur

- D'un renforcement evitant l'etirement de la fibre

- D'une gaine protegant le tout

Les signaux sont envoyés dans un fibre optique par le biais d'une DEL ou d'un laser. Mais les cables de fibre optique sont classés en deux types:

- (SMF) Fibre Monomode Le coeur est réduit et le lase est utilisé pour transmettre les donnés, la lumière passe de manière droite dans le coeur et ainsi empeche la dispersion; on l'utilise pour le transport de longue distance (100 Km minimum) car cette téchnologie est couteuse

- (MMF) Fibre Multimode Le coeur est plus large et utilise une DEL pour envoyer le signal; la lumière est réfléchie sur l'enveloppe et permet une transmission moins couteuse mais une dispertion plus importante; elle offre un debit de 10GBit/s sur 550 metres maximum

Les fibres optiques utilisent des types de connècteurs spécifiques :

- ST L'un des premiers connècteurs produits, il se connècte a l'aide d'une baillonette à tourner

- SC Un connecteur de forme carrée se clipsant pour verifier la connexion

- LC Une version réduite du connecteur SC

- LC bidirectionnel Dispose de deux connècteurs pour une connexion bidirectionnel

Dans tout les cas, une fibre optique est monodirectionnel, il est ainsi requis de connècter deux fibres.

On choisira la fibre optique sur des installation nécéssitant un fort traffic comme les point d'entrée pour entrprise mais on préfèrera un réseau en cuivre pour disperser de maniere individuelle les acces au réseau car la technologie de fibre est encore couteuse et difficile à maintenir.

Le sans fil est un réseau qui se déploie rapidement due aux nouveaux périphériques et nouveaux usages. En revanche la communication sans fil impose une zone de couverture résetreinte, des interferances plus présentes, une sécurité moins importante et un support partagé par de multiples appareils pouvant être surchargé.

Le sans fil impose que les bits sont codés sur un signal radio et implique du materiel spécifique pour emettre et recevoir ce type de connexion.

Nous allons traiter ici les normes sans fil de courte ou moyenne portée soit :

- WiFi La téchnologie WLAN se basant sur loe protocole CSMA/CA; La carte réseau commence par écouter avant d'emettre pour eviter toute collision

- Bluetooth Une téchnologie de réseau personnel (SAN) utilisant un protocole de jumelage et permettant une communication sur 100m maximum

- WiMax Une téchnologie sans fil se basant sur une topologie point-à-multipoint pour fournir l'acces au réseau

Mettre en place un réseau local sans fil implique de mettre en place certains systèmes tel qu'un point d'acces sans fil ainsi qu'une carte sans fil sur chaque hote. Les equipements doivent etre choisis avec soins sans quoi, les equipement risuqe une incompatibilité.

La couhe liaison de données doit :

- Accepter et encapsuler les paquets de la couche 3

- Préparer les donnes pour la transmission physique

- Echanger les trames e,tre les noeuds

- Recevoir et desencapsuler les paquets pour les couches superieurs

- Detecter les erreurs

La couche se divise en deux sous couches :

- Sous couche LLC (Logical Link Control) Qui place les informations dans la trame final et indique le protocol utilisé pour la transmission

- Sous couche d'acces au support (MAC) définis les processus pour acceder aux supports réseaux et gère les différentes technologies.

La trame de la couche 2 est amené a changé des que la trame quitte un réseau spécifique au travers d'un routeur. Il est aussi possible que les protocoles utilisés pour la transmission ne soit pas IP mais les données restent les mêmes. Ainsi, la trame de la couche 2 est renouvellée à chaque tronçon de réseau qu'elle traverse. Des qu'une trame arrive sur un appareil de couche 3, il désencapsule la trame de couche 2 puis la réencapsule selon le protocol utilisé pour trasmettre les données sur le tronçon suivant.

Ce sont L'IEE, l'UIT, l'ISO et l'ANSi qui norment les trames de couche 2.

Pour accèder au réseau, la sous couche MAC (acces réseau) met en place des rêgles permettant a chacun d'envoyer et de recevoir des données sans collision. Ces regles dépendent de la topologie du réseau et du système de partage du spport physique.

La topologie d'un réseau est son organisation des périphériques qu'il contiens. On peut en différencier deux représentations :

- Topologie physique montrant les relations physiques des péripheriques entre eux par des cables

- Topologie logique montrant les relations entre les noeuds du réseau et la ménière par laquelle ils communiquent. On represente alors des connexion virtuelles entre les noeuds du réseau.

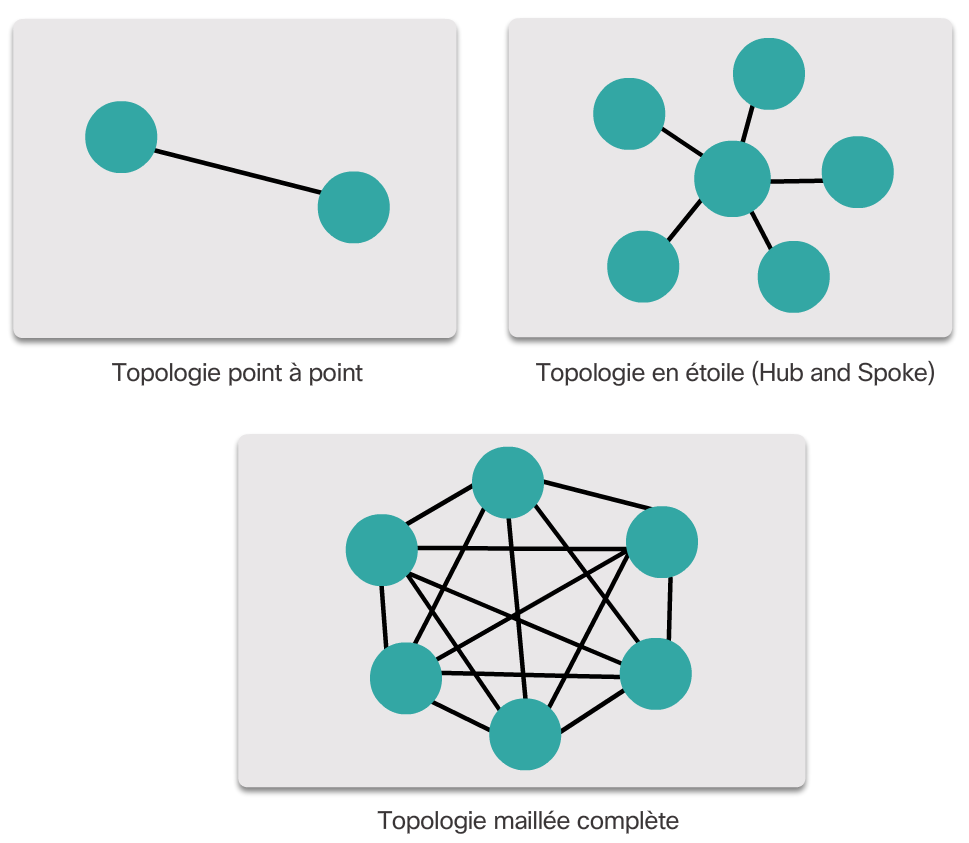

- Poit à point La topologie la plus simple composée d'une connexion permanente entre deux points; Le système n'ayant pas a verifier que l'hote recherché soit bien connecté, leprotocol de transmission peut etre tres simple

- Point à point logique Sensiblement la même que le point a point physique sauf que la liaison n'est pas physique mais au travers d'un réseau, ce qui ne change pas la topologie car les deux machines sont spécifiquement connèctés entre elles

- Hub and Spoke La version WAN de la topologie LAN en étoile. Un point central conncete un certain nombre de point périphériques.

- Maillée Une topologie permettant une haute disponibilité mais impliquant que chacun des points

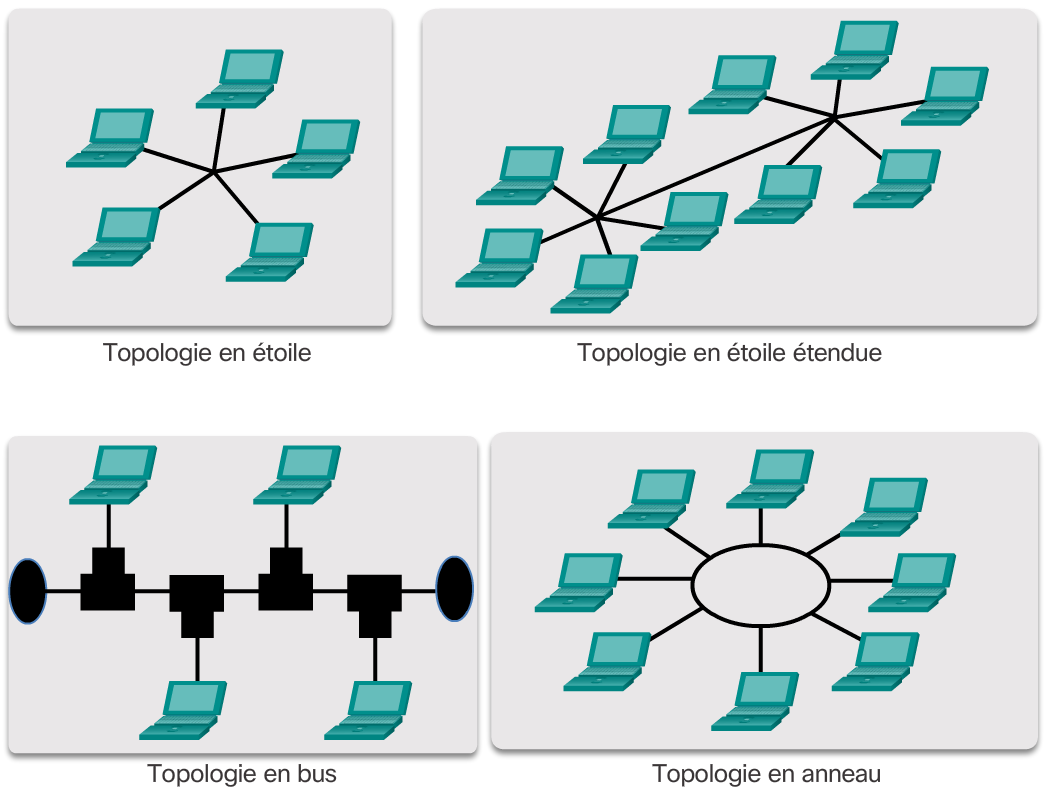

- Étoile Chacue périphérique final est relié à un périphérique intermedietre central; Cette topologie présente une facilité de mise en place et d'evolution; elle est donc tres utilisée

- Étoile étendue Dans un système étendue, les périphériques intermédières sont reliés entre eux et constituent chacun un point centrale d'un ensemble en étoile

- Bus Une topologie ou tout les périphériques sont relés entre eux dans une chaine qui se termine sur des bouchons de terminaison; Les commutateurs ne sont, ici, pas nécéssaires; La topologie en bus etait tres utilisée il y a quelques années pour leur facilité d'installation et d'utilisation

- Anneau Chacun des hotes est relié a son voisin, ce qui forme un anneau et ainsi n'on pas besoin d'être terminés; cette topologie est utilisée dans les réseau FDDI (Fiber Distribued Data Interface) et Token Ring.

Dans chaque réseau la communication peut se faire selon deux types d'organisation :

- Communication en mode Semi-Duplex Utilisé sur les anciens réseaux et les réseaux sans fil, les hotes peuvent communiquer dans les deux sens mais pas en simultané

- Communication en mode Duplex Integral Les deux périphériques peuvent converser dans les deux sans simultanement en prenant en compte qu'ils ont toujours l'autorisation de communiquer

Chacun des hotes doit ensuitAccès avec gestion des conflits Accès avec gestion des conflits e savoir quand il peut envoyer des données su rle réseau car une seul trame peut circuler a la fois sur un même réseau. On peut alors mettre en place un Acces controlé ou chacun des hotes emet quand c'est son tour. Ce type d'echange etait utilisé dans les réseau token rings mais est peu éfficace. On peut alors utiliser une système de gestion des conflits autorisant tout les hotes a emettre a tout moment mais prends des mesure pour éviter les colisisions comme dans le protocol ethernet.

Sur un réseau semi-duplex, on met en place un système de gestion des conflits CSMA/CD. dans ce système, chaque carte réseau vérifie avant chaque émission qu'aucune émission n'est deja en cours. L'emission commence sensuite. Comme l'adresse de destination est spécifiée, toutes la mcachines ne possèdant pas cette adresse ne prennent pas en compte la trame. Si une collision viens a se produir, les carte réseau la détecte et envoie un signal avertissant qu'il faut renouveler l'envoie. Une alternative est le système CSMA/CA dans lequel, chacun des hotes essayent d'eviter la colision en estimant le temps requis pour transmettre les données.

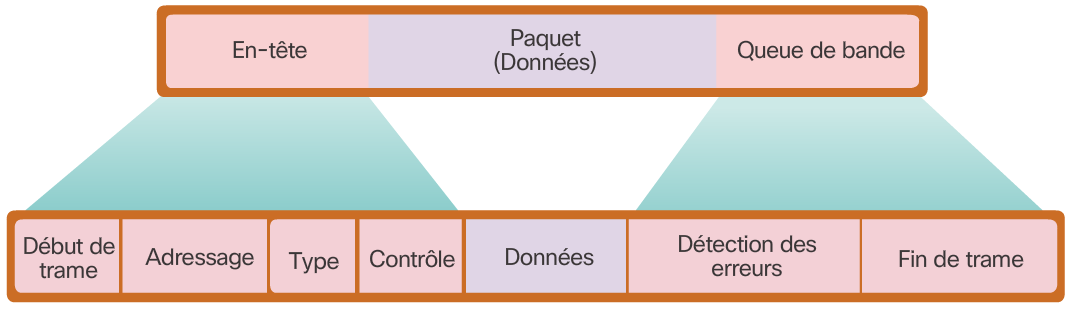

La couche liaison de données encapsule les données précédemment encapsulés par les autres couches dans une trame composé d'en-têtes, des données et d'une queue de bande. Tout les protocoles de cette couche suivent ce système, seul diffère la taille de ces éléments en fonction de l'environnement. En effet, plus des informations sont successible d'être perdues plus il faut d'informations pour les reconstituer et ainsi de plus grands en-têtes et donc un débit moins important.

L'encapsulation des données par la couche 2 s'appelle le verouillage de la trame. Cette trame contiens diverses informations comme montré dans la figure suivante.

- Indication de début et de fin Elles permettent d'identifier le début et la fin de la trame. Tant que la fin n'est pas atteinte, le déstinataire attends d'autres données.

- Adressage Le noeud source et de destination

- Type Le protocol de couche 3 utilisé dans les données

- Contrôle Une zone prévue pour vérifier la qualité du service de réseau et utilisé pour donner la priorité a certains méssages

- Detection des érreurs un champ permettant de verifier qu'uncune érreur n'est survenue

Les Trames diffère selon le protocole de couche 2 utilisé en fonction de l'emplacement du réseau et de son étendue. Ainsi on peut retrouver :

- Ethernet

- 802.11 sans fil

- PPP (Point-To-Point protocol)

- HDLC

- FrameRelay

Ethernet est la téchnologie LAn la plus utilisée aujourd'hui. Elle se positionne sur la couche liaison de données et prends en charge des bandes passantes de 10, 100, 1.000, 10.000, 40.000 et 100.000 MBit/s. Cette norme définis un protocol de la couche 2 et 3 et se divise en deux sous-couches:

- LLC qui gère la communication entre les couches superieurs et inferieurs. Cette couche est tout a fait logicielle et indépendante du materiel. De plus elle est assez cocasse.

- MAC La sous-couche inferieur, elle est mise en oeuvre au niveau materiel des cartes réseau de la machine.

Ethernet fut créé en 1973 et n'a cèssé d'évoluer pour augmenter sa bande passante et devenir plus flexible.

Cette sous couche à deux objecti gitf soit encapsuler les données et controler l'acces au support.

Cette sous couche en charge de l'encapsulation gère donc

- La delimitaition des trames permettant la synchronisation de l'emetteur vaec le récépteur

- L'adressage physique de la trame

- Detection des érreurs

La sous couche gère aussi l'acces au support et vérifie ainsi la disponibilité de celui ci et les éventuelles collisions.

La structure d'une trame Ethernet est la suivante

La trame ethernet se présente comme suit, sa taille peut varier entre 64 et 1.518 octets et toute trame plus petite ou plus grande sera intèrprété comme un fragment de collision.

Fun fact : Une trame plus grande que 1.500 octets est consiéré comme une trame "Jumbo" ou "Baby giant frames"

| Préambule | Adresse de destination | Adresse source | Type | Données | Contrôle de trame |

|---|---|---|---|---|---|

| 8 octets | 6 octets | 6 octets | 2 octets | 46 a 1.500 octets | 4 octets |

- Préambule Délimiteur de trame (SFD) utilisé pour syncroniser l'emetteur avec le récépteur

- Adresse MAC de destination L'identifiant physique du destinataire permettant une monodiffusion, multidiffusion ou une diffusion

- Adresse MAC source L'identifiant d'origine de la trame

- EtherType Un champ identifiant le protocol de la source précédente

- Données Les données encapsulés de la couche superieur

- Fin de trame (FCS) Permettant de detecter les érreurs de trame et de la terminer

Exemple : Quelques types de protocoles :

- 0x800 pour IPv4

- 0x86DD pour IPv6

- 0x806 pour ARP

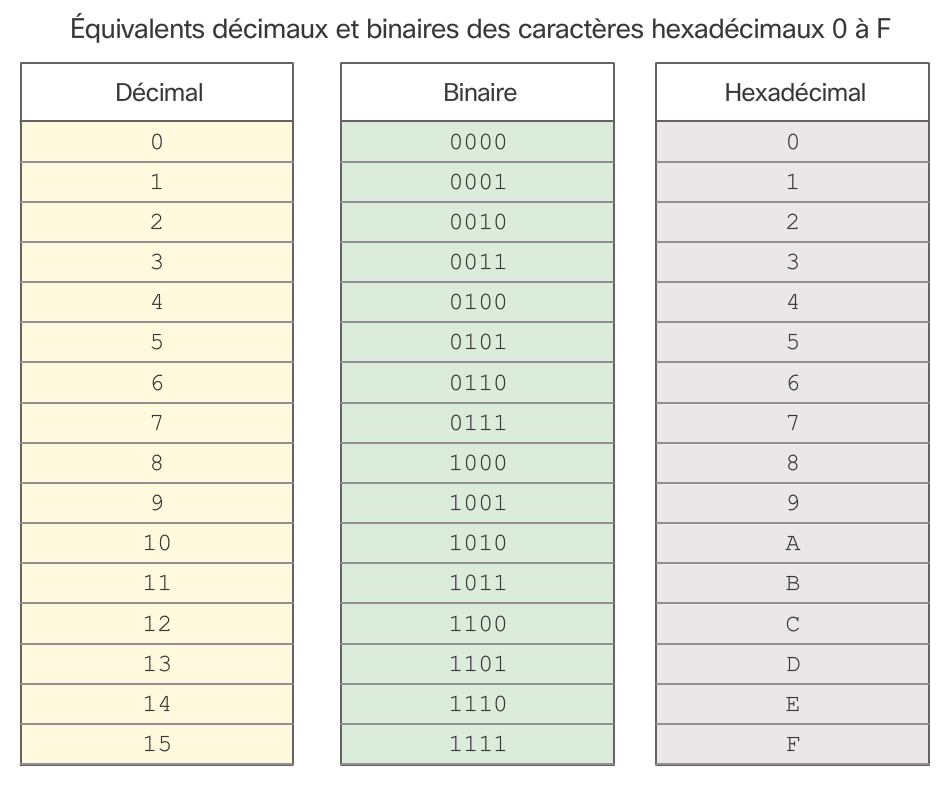

L'hexadécimale est le système d'ecriture des adresses MAC et des adresses IP. Il se présente comme une système de nombre de 0 a 9 et de A a F dont les équivalences sont faites dans le tableau ci dessous.

On représente une adresse MAC en regroupant les caractères hexadécimaux par paire et en les séparant par des - ou des : ou bien par le regroupement par 4 et la séparation par des .

Exemple : 00-05-9A-3C-78-00 00:05:9A:3C:78:00 0005.9A3C.7800

Une adresse MAC est constituée de deux parties de 24 Bits, l'une définie par la IEEE et propre a chaque constructeur et une autre laissée au choix du constructeur. Ainsi, on est assuré qu'une adresse MAc est unique au niveau mondial. Ce système est appelé OUI pour Organizationally Unique Identifier.

Le plus souvent l'adresse MAc est gravée dans la mémoire morte de la carte réseau, elle est ainsi dite rémanente (BIA). On peut toutefois la changer logiciellement dans le système d'exploitation. Lors du démarrage, cette adressé rémanente est stockée dans la mémoire vive pour etre utilisée.

Quand un paquet attein la carte réseau, la carte réseau compare l'adresse MAC de destination par rapport a celle stockée en mémoire vive et interprète le paquet s'il est la destination.

Les commutateurs utilisent deux types de methodes pour transferer les trames vers le port associé :

- Cut-Through Achemine la trame avant qu'elle ne soit complètement lue et ne contrôle pas les érreurs; dans la variante fast-forward, les donnes sont immediatement transmises et cela peut poser certains problèmes mais permet un fort débit;La seconde variant Fragment-free consiste a stocker les 64 premier octets avant de conclure a un port vers lequel communiquer et procèder a un petit check des érreurs de trames

- Store and Forward Enregistre la trame dans la mémoire et pendant que la trame est en train d'etre enregistrée, le commutateur décide du port vers lequel acheminer la trame et procède a un test de redondance cyclique (CRC) en analysant l'en-queue de la trame pour vérifier que la trame et valide pour ne pas engorger le réseau de données invalides.

Pour permettre une bonne transmission, les commutateurs sont munis de mémoire tampons pouvant etre de deux types :

- Axé sur les ports Les trames sont stockés dans les files d'attente associés à chaque port entrant et sortant; les donnes sont trasmises des que le port se libère

- Mémoire partagée Un seul mémoire reprend toutes les trames et le port de destination est alloué dynamiquement

Le protocol ethernet peut fonctionner en semi-duplex ou en duplex integral, lros d'une connexion aun commutateur ou un autre périphérique, les deux périphériques échanges pour choisir le meill moyen de transmission en fonction du système offrant la meilleur bande passante. Si on ne s'acorede pas on risque beaucoup de collisions sur le canal provenant du système en semi-duplex.

Un autre point sur lequel s'accorder est le type de cable utilisé. Pour eviter une configuration, on utilise le système Auto-MDIX permettant, par de multiples exhanges entre commutateur et autre périphérique de conclure au type de cable utilisé et ainsi de modifier les configurations en conséquence.

Si l'adresse IP de destination n'appartiens pas au réseau actuel, la machine l'envoie automatiquement a la passerelle, une machine de couche 3 permettant de faire la liaison avec un réseau distant.

Pour associer une adresse IP auxs adresses MAc le long tu chemin on utilise le protocole ARP permettant de résoudre les adresses MAC et de tenir une table de mappage.

Pour résoudre les adresse MAC a partir de l'adresse IP d'un périphérique, il consulte la table de mappage contenu dans sa mémoire vive. Si l'adresse MAC correspondante n'est pas présente, il envoie une requète ARP sur le réseau.

Une requète ARP contiens dans son corps, soit l'adresse IP cible soit l'adresse MAC cible dont il faut completer le couple. Et la trame ethernet de ce type de requète contien en en-tete :

- L'adresse MAC de diffusion permettant à chacun de répondre

- L'adresse MAC source de la machine emettrice

- Le type de trame soit 0x806 dans le cas d'une requète ARP

Apres cette requète seul la machine correspondant a l'IP renseingnée dans le corps répond avec l'adresse IP de l'expediteur et son adresse MAC. Et s'accompagne d'une trame ethnet standard de monodiffusion avec le type ARP. Des que le périphérique éméteur reçoi la réponse il l'ajout à sa table de mappage et envoie la trame prévue.

Les entrées de la table de mappage sont rapidement éffacés si elles ne sont pas utilisés depuis un certains temps mais cela dépends du système d'exploitation.

Pour afficher la table de mappage on peut utiliser la commande show ip arp sur les appreils cisco ou arp -a sur windows 7.

Si de nombreuses demandes ARP sont diffusés en même temps sur un réseau a faible bande passante cela peut inonder le réseau, mais ce genre de perte de performances reste minimes.

Certains pirates peuvent se faire passer pour un autre périphérique en répondant à certaines requètes ARP qui ne lui sont pas destinées et ainsi empoisonner la table de mappage du périphérique.

La couche réseau manipule des paquets et soccupe de :

- L'adresse des périphériques finaux permettant de les localiser sur le réseau

- L'encapsulation des données du PDU de la couche précédente avec des informations comme l'adresses IP source et destination

- Le routage permettant de diriger les informations dans la bonne direction sur le réseau

- La désencapsulation d'un paquet arrivant sur la machine du réseau

Le protocol IP est un protocol sans connexion (qui n'effectue pas de connexion avec la destination avant d'envoyer le paquet), ne permet pas de suivre les paquets et donc ne permet pas de gèrer la bonne livraison de celui-ci. Et enfin est indépendant du support sur lequel il est utilisé mais adapte la taille de ses paquets en fonction de celui ci. L'en tête IP ne contiens pas beacoup d'informations a pars les adresses IP de la source et de la destination.

Les en-têtes d'un paquet IPv4 sont les suivants :

- version (4 Bits) La version de IP utilisée (ici

0100) - Service différenciés (8 Bits) Donne la priorité à certains paquets

- Time-To-Live (TTL) (8 Bits) Permet de limiter la durée de vie d'un paquet; des qu'un paquet est traité par un routeur, il diminue de 1

- Protocole (8 Bits) Le protocole utilisé par la couche précédente

- Adresse IP source L'adresse IP de la machine éméttrice du paquet

- Adresse IP de destination L'adresse IP de la machine a qui le paquet est destiné

Exemple de protocoles :

- ICMP 1

- TCP 2

- UDP 17

Aujourd'hui, le protocole IPv4 fait face a plusieurs limites. Tout d'abort, les adresse IP disponibles vont venir à manquer due a l'augmentation du nombre d'appareils connectés. Les tables de routage des routeurs réseau se remplissent de plus en plus et cela provoque une augmentation des ressources nécéssaires. Pour eviter d'exposer un réseau entier, le système de NAt est mis en place et empeche d'avoir une adresse IP publique de bout en bout.

Pour résoudre les problèmes de l'IPv4, l'IPv6 fut crée permettent un espace d'adressage sur 128 bits au lieu de 32 qui permet de créer 340 Unidécilions d'adresses. Un traitememnt plus éfficace des paquets et l'inutilité du système de NAT due au grand nombre d'adresses IP.

Par rapport a l'IPv4, les en-têtes on été modifiés pour les simplifier. Ainsi on conserve le champ de version, le champ d'adresse source et l'adresse de destination mais on modifie les position de certains et on en supprime d'autres. Ainsi, le protocol IPv6 offre :

- Un format d'en-tête simplifié

- Davantage de données utiles

- Une archithecture réseau hiérarchique

- Une configuration automatique des adresses

- Plus besoin de NAT (Magic)

- Version (4 bits)

- Classe de trafic (8 bits) Permet de donner une priorité au paquet

- Ètiquetage de flux (20 bits) permet de spécifier que tout les paquet qui portent la même etiquette de flux doivent etre traités de la même manière

- Longueure des données utiles (16 bits)

- En-tête suivant (8 bits) Indique le type de données trasportés par le paquet

- Limite du nombre de fronçons (8 bits) représente le TTL

- Adresse source

- Adresse de destination

Pour communiquer, une machine paut envoyer des données a lui même par une adresse de bouclage; a un hote local sur le même réseau que lui ou a un hote distant au travers de la passerelle par defaut.

La passerelle par defaut est la machine permettant d'acheminer le traffic sur un réseau distant, il dispose d'une adresse IP sur les deux réseaux et permet de transmettre les donnes de l'un sur l'autre.

Chaque hote sur le réseau dispose d'un table de routage sur chacune de ses interfaces permettant de conclure si le paquet à envoyer est sur le réseau local ou non.

La table de routage d'un routeur permet d'associer un réseau a une interface. Ce réseau peut etre découvert automatiquement ou bien configuré manuellement.

Dans le cas d'un réseau local directement connècté a une interface, une ligne de cette table de routage se compose de la lettre C lors d'une decouverte automatique ou L lors d'une configuration manuelle. Suivi de l'adresse IP et du masque du réseau concerné et enfin l'interface sur laquel est associée ce réseau.

Une ligne de routage d'un réseau distant se compose des élément suivants dans l'ordre :

- Origine de la route La méthode utilisée pour découvrir le réseau; cela peut etre

Spour une route statique,Dpour Enhaced Interior Gateway Routing Protocol ou unOpour Open Shortest Path First - Réseau de destination le réseau vers lequel les paquets peuvent etre routés

- Distance administrative Un chiffre permettant de vérifier la fiabilité d'une route, plus le chiffre est faible, plus la route est fiable

- M étrique Une valeur permettant de donner un valeur pour atteindre le réseau, une valeur faible sera préfèrée

- Tronçon suivant L'adresse vers le réseau local au routeur permettant d'atteindre le réseau spécifié

- Horodatage de la route permettant de spécifier a quel moment la route fut maintenu pour la derniere fois

- Interface de sortie Interface vers laquelle envoyer le paquet pour aller dans cette route

Les routeurs ne sont que des ordinateurs composés d'un système d'exploitation (IOS), d'un processeur, de mémoire vive et de mémoire morte.

- La mémoire vive permet de stocker ponctuellement des informations rapidement

- La mémoire morte Contiens les données ne pouvant etre modifiés (sauf par cisco bien sur)

- La mémoire vive non volatile utilisée comme stockage permanent du fichier de configuration

startup-config - Mémoire flash Mémoire non volatile contenant le système et les journaux de log

- Module d'integration avancée permettant de décharger le processeur des actions importantes en temps comme la cryptographie

Lors du démarrage, le système compris dans la mémoire flash est chargé dans la memoire vive ainsi que la fichier de configuration global. Le démarrage s'éfféctue selon le processus suivant

- Execution des tests POST et chargement du programme de démarrage un diagnostique téchnique et d'alimentation du routeur suivi du chargement du système dans la RAM

- Chargement de IOS

- Localisation et chargement du fichier de configuration

Zeu good fact : Pour voir la version de cisco IOS en cours il faut taper la commande

show version

Nous ne reviendrons pas ici sur la configuration de base du périphérique car elle a deja été vue dans le chapitre 2.

La configuration d'une interface passe par plusieurs commandes executés depuis la configuration globale.

# On entre dans le mode de configuration d'interfaces

interface gigabitethernet 0/0

# On configure le réseau de l'interface

ip address 192.168.10.1 255.255.255.0

# On configure la passerelle par défaut

ip default-gateway 192.168.10.50

# On donne une déscription pour l'interface

description Link to LAN-10

# On (re)démarre l'interface

no shutdown

On peut alors vérifier sa configuration avec l'une des commandes

show ip interface briefAffiche un apperçu des interfacesshow ip routeAffiche la table de routageshow interfacesAffiche les statistiques des interfacesshow ip interfaceAffiche les statistiques IPv4 des interfaces

Pour éfféctuer la conversion, il faut commencer par comprendre la notation pondérée

====>7.1<====

##IPv6

Une adresse IPv6 est longue de 128 Bits et est représentée comme une suite d'enesembles de 4 signes hexadécimaux appelés segments. Pour réduire cette adresse on peut :

- Omettre les 0 au debut des degments ainsi chaque segment est réduit. Cette regle ne s'applique pas aux zéros de fin de segment, ainsi, il y a toujours au moins un signe sur un segments

- On peut omettre un seul fois dans une adresse une séquence complète de 0 par les

::ainsi si 3 segments de 0 complets se suivent, on peut les remplacer par::.

Les adresses IPv6 permettent la mise en place d'un monodiffusion mais aussi d'une multidiffusion pouvant etre utilisée pour la diffusion. par l'utilisation de plusieurs types d'adresses

- Monodiffusion globale Une adresse IP unique au niveau mondial permettant de communiquer avec une autre machine quelque soit son réseau. Une adresse de diffusion globale, se compose d'un préfixe de routage global (48 its) attribué par le FAI, d'un identifiant de sous réseau (16 Bits) le positionnant dans les sous réseaux d'une entreprise par exemple et enfin un identifiant d'interface (64 bits) équivalent a la partie hote d'une adresse IPv4

- Link-Local (FE80::/10) Une adresse IP utilisable uniquement dans un réseau local et ne pouvant être utilisée hors de celui ci. Les adresses de ce réseau sont définies sur une plage

FE80::/10 - Bouclage (::1/128) Une adresse IP permettant de contacter sa propre machine

- local unique Une plage d'adresse réservée pour le local permettant une communication dans un même réseau local

La configuration d'un routeur pour utiliser l'IPv6 est semblable à la procédure pour l'IPv4 ormis le remplacement du mot "ip" par "ipv6".

Pour donner une adresse IPv6 aux hotes du réseau, on utilise le protocole SLAAC mais on peut aussi utiliser le protocol DHCPv6. Le protocol SLAAC fonctionne sur un serveur et plus précisement le serveur centrale sur lequel se positionne l'hote. Ce serveur envoie des emissions sur le réseau local toutes les 200 secondes mais les informations du routeur venvent aussi etre demandés par un hote.

Ainsi, un hote peut obtenir une adresse IPv6 suivant 3 techniques :

- SLAAC La méthode sans intervation du DHCP où l'hote génère lui même son adresse IPv6 avec les informations reçus par le routeur soit le prefix du réseau, l'adresse de la passerelle, l'adresse du DNS et le nom de domaine.

- SLAAC & DHCP Dans ce mode les informations de création d'adresse sont fournies par le routeur ainsi que la passerelle mais le DNS est offert par le DHCP

- DHCP Dna ce mode, le routeur fournis l'adresse de passerelle et le DHCP fournis l'adresse a utiliser; l'hote ne doit donc pas genèrer son adresse IP

L'ID d'interface génèrée dans le mode 1 et 2 le sont suivant l'une des deux métodes suivantes :

- Génération d'une suite bits aléatoire

- EUI-64 Dans ce système l'adresse MAC de la connexion est utilisé, séparé entre la parti constructeur et identifant puis on insère la valeur

FFFEentre les deux puis on inverse le 7e bit de l'adresse MAC;

On ajoute ensuite le prefix donné par le routeur au debut puis l'adresse IPv6 peut etre utilisée.

Sur un routeur cisco on peut configurer une adresse Link-Local manuellement avec la commande ipv6 address <adresse> link-local puis vérifier ces adresses avec la commande show ipv6 interface brief

Il existe deux types de multidiffusion permettant de distribuer des paquets a un ensemble d'hotes.

- Multidiffusion a adresses attribués On donne une adresse de multidiffusion a un groupe d'hotes. Ces adresses ont le prefix

FF00::/8. Il en existe deux principaux.FF02::1permet d'envoyer un message a tout les hotes du réseau etFF02::2permet d'envoyer a tout les routeurs du réseau - Mutidiffusion a noeuds sollicités couplé a l'adresse ethernet de diffusion, cette technique permet d'envoyer a tout les hotes munis d'une adresse IPv6 et ce sont ces hotes qui décident de la prendre en compte ou non

les paquets ICMP sont des paquets permettant d'informer et de gèrer les érreurs sur le réseau. Il en exite beaucoup et nous en etudierons ici 4.

Le paquet Host confirmation permet de demander une confirmation de présence a l'hote. On envie alors un paquet echo a un hote qui répond par un autre paquet echo.

Le paquet Destination or service unreachable est utilisé pour avertire que le paquet n'a pus atteindre la cible due a un certaine raison qui est decris suivant un code :

- 0 Réseau inaccessible

- 1 Hote inaccessible

- 2 Protocol inacessible

- 3 Port anacessible

Le paquet de dépassement du delai est envoyé si le champ TTL ou nombre de tronçons est dépassé et donc le paquet ne peut etre transmis.

La solicitation et annonce de routeur et un paquet unqiuement disponible en ICMPv6 permettant a un hote de repèrer les routeurs sur le réseau et aux routeurs d'annoncer leur position.

La solicitation et annonce de voisin est un système comparable au protocol ARP de IPv4. C'est par ce système que le périphérique générant son adresse IPv6 peut vérifier de l'unicité de celle ci, en envoyant une requète de demande de voisin sur sa propre adresse fraichement génèrée.

Les sous réseaux sont des ensembles de materiels commnectes pouvant s'envoyer des paquets de diffusion. Un routeur permet de faire la liaison entre deux réseaux mais ne transmet pas les paquets de diffusion. Ainsi, un routeur permet de créer un sous réseau.

Un sous réseau est utile pour réduire le traffic sur un même réseau et ainsi augmenter ses performances. On peut en créer suivant des scémats particuler comme les etages d'un batiment, les entités d'une entreprise ou autre.

Pour créer un sous-réseau, on ségment l'adresse IP pour ajouter le numéro du sous-réseau a celui de du précédent.

En entreprise, la creation de sous réseau est interessant et requière de bien réfléchir a la structure général avant toute installation. Il faut penser a fournir un controle d'acces, eviter les doublons d'adresse et surveiller la sécurité et les performances.

De plus chacun des sous réseaux doit prévoire une adresse pour donner un acces a tout appreil se connectant, un acces distant au serveur sur le réseau, une passerelle permettant d'atteindre les réseaux de couche superieur.

Dans le cas d'une adresse IPv6, la creation de sous réseaux s'effectue en modifiant une partie de l'identifiant réseau.

La couche transport est chargée de l'etablissement d'une session de communication entre les applications. La couche transport a pour but de suivre les echanges des applications sur le réseau, de segmenter les données a envoyer pour correspondre au protocole de la couche internet mais aussi d'identifier les applications pouvant envoyer et recevoir des données en attribuant un numero de port a chacune d'elles.

A l'aide des en-tetes attribués a chaque segment, la couche transport peut reconstituer les données reçus dans le bon ordre malgré une multiplexion du siganl permettant de partager la bande passante.

Il existe deux types de protocoles utilisés sur la couche transport et présents dans la suite de protocoles TCP/IP

TCP est un protocol fiable car il trace chacun des paquets transmis par un système d'accusé de récéption. Il numérote aussi les segments permettant la reconstitution dans l'ordre des données mais aussi une retransmission des données manquantes. Ce protocol est plus lent dans la transmission mais permet une fiabilité des données dans des domaines ou la qualité de ceux ci est importante comme les bases de données, la navigation web ou l'envoie d'emails.

UDP est un protocol utilisant un système dit "au mieu" c'est a dire non fiable. Ainsi on envoie les données et aucun accusé de recéption n'est demandé permettant de réduire la charge requise pour transmettre des données mais avec l'incertitude sur la qualité des données reçus. Ce protocole est utilisé dans des domaines ou la rapidité de récéption est plus importante que la qualité des données reçus comme un flux video ou audio en continue.

La gestion des ports permettent a plusieurs applications de communiquer sur le même système. Pour se faire on attribue un port a chaque application pour cmmuniquer. Un port source et un port destination. Avec l'adresse IP et le port, on a toutes les informations pour se faire communiquer deux applications précises sur deux systèmes distants. Il existe différents types de numerots de ports :

- Ports réservés (0-1023) permettant a des applications standards de communquer

- Port enregistrés (1024-49151) enregistrablme aupres de l'IANA par des entreprises permettant de normaliser les ports utilisés

- Ports privés ou dynamiques (49152-65535) ports attribués dynamiquement par un hote por permettre un conexion dans les deux sens

Quick tip : La commande

netstatpermet d'afficher les ports utilisés sur une machine

Un même port ne peut etre utilisé par deux applications simulatément et seul les paquets demandant une connexion sur un port ouvert sont accèptés.

Le protocole TCP a pour objectiof d'etablire une connexion permettant de verifier la connectivité entre l'hote de depart et d'arrivée, de garantire la livraison par une acheminement fieble (accusé de reception), de livrer les données dans le bon ordre et enfin de controler le flux de donnés pour qu'il corresponde aux exigences du support de transmission.

Pour arriver a cela, le protocol inclue les en-têtes suivants :

- Port source et port destination (32Bits) permettant de definir l'application avec laquelle communiquer

- Numéro d'ordre (32 Bits) permettant la réorganisation des données

- Numéro d'accusé de reception (32 Bits) permettant d'indiquer la reception des données

- Longeure d'en-tête (4 bits) La taille des ten-têtes TCP

- Plage réservée (6 Bits)

- Controle (6 bits) Indiquant l'objectif du segment

- Taille de la fenetre (16 bits) Le nombre de segments acceptés en même temps

- Somme de contrôle (16 bits) utilisé pour controler les érreurs du segment

- Urgent (16 bits) indique si un paquet est urgent

Pour éfféctuer une connexion, 3 etapes sont requises.

- Le client demande une connexion au serveur (requète SYN)

- Le srveur accuse récéption et demande uyne connexion vers le client (requète SYN et ACK)

- Le client accusé récéption de la connexion depuis le serveur (requète ACK)

Pour fermer un connexion, on procède comme suit :

- Le client envoie une requète de fin (requète FIN)

- Le serveur accuse récéption et envoie un segment de fin (Requète ACK et FIN)

- Le client accuse récéption du segment fin (Requète ACK)

Chaque connexion TCP se déroule en 3 etapes :

- On vérifie que le périuphérique de destination est bien présent

- On s'assure que le périphérique de destination dispose d'une apllication sur le port défini

- On informe le périphérique de la demande de connexion

Ces connexions sont orchéstrés par l'en tête de controle pouvant prendre comme valeurs :

- URG Paquet urgent

- ACK Accusé de récéption

- PSH Fonction push

- RST Reinitialiser la connexion

- SYN Syncronisation des numeros de séquence

- FIN Abscence de données de l'expéditeur (fin de connexion)

Pour recoonstituer les données dans le bon ordre, un numéro permettant de les réordonnés est conclu lors de la connexion, ce numéro initial appelé ISN est un nombre aléatoire servant de base a toute la connexion.

Pour eviter d'accuser la récéption de toute les segments, on met en place un taille de fenetre tant la taille maximale de données que peut recevoire le serveur sans avoir besoin d'un accusé de récéption. Rien n'empeche le erveur d'accuser la récéption avant.

Le protocole TCP inclue un système de gestion de l'encombrement du réseau permettant d'optimiser les transferts. Ainsi le client peut réduire le numbre d'octets avant l'accusé de reception pour fluidifier le réseau.

Exemples : Applications utilisant TCP

- HTTP

- FTP

- SMTP

- Telnet

Le protocole UDP est bien plus simple car il a vocation a etre rapide et doit réduire au minimum son ajout de données ou l'envoie de segments superflux. Ainsi l'en-tête UDP ne se compose que de 8 Octets comprenant :

- Port source et destination (32 bits)

- Longeure de données (16 bits)

- Somme de controle (16 bits)

Le protocole UDP malgré sa simplicité reste utile et plus ou moins fiable. En effet, si aucune reponse n'est recu durant un certain temps, les paquets envoyés au depart sont réenvoyés.

Le protocole UDP ne fournis pas de sytstème permettant de réassembler les données, il sont simplement reassemblés dans l'ordre dans lequel ils sont arrivés. Dans le cadre de ce protocole les données sont séparés en datagrammes. Si l'ordre est important pour l'application, c'est a elle de les reordonner.

Exmples : Applications utilisant UDP

- DHCP

- DNS

- SNMP

- TFTP

- VoIP

- Television sur IP

La couche application comprends tout les protocoles permettant de faire communiquer l'application en contact avec l'utilisateur et le réseau. On y voie des protocoles comme HTTP, FTP, SSH, etc.

La couche présentation a pour but de présenter les données dans une forme compréensible par l'autre hote. On y retrouver des formats de compressioçns et d'encodage de video, d'audio, d'image, etc.

La couche session a pour but de maintenir un dialogue entre les applications sources et distantes.

La couche application se représente le plus souvent comme un système client-serveur. Dans ce système, le client demande des sinformations au serveur qui répond par un ou plusieurs flux de données.

La couche application peut aussi utiliser un système peer-to-peer permettant un echange décentralisé entre les hotes. Ce système est notemment utilisé dans le protocole gNutella ou Bittorent permettant la prtage de fichiers.

Le protocole HTTP permet de recupèrer un page Web sur le WorldWideWeb codé en HTML permettant a chaque navigateur de l'interprèter. Ce protocole bien qu'effichace n'est pas tres sécurisé et le protocole HTTPS est mis en place pour garantire cette sécurité par le chiffrement des flux.

la messagerie email fait intervenir 3 protocoles SMTP, IMAP et POP permettant d'envoyer et de recevoir des emails.

Le protocol SMTP permet d'envoyer des emails sur le port 25 par defaut. le serveur SMTP recoi un email bien formaté a envoyer, il essaye alors de s'executer. Si il n'arrive pas a se connècter au serveur destinataire, il place le message en file d'attente. Si il n'arrive finalement pas a l'envoyer, il le renvoie au destinateire comme non délivrable.

Un serveur POP attends sur le port 110 une connexion du client. Des que la connexion est éfféctuée, les messages sont supprimés et téléchargés chez le client. POP ne stocke pas le messages contrairement a IMAP. Lors d'une connexion, les messages sont copiés et restent sur le serveur. L'utilisateur eut aussi organiser ses messages selon une hierarchie de dossiers.

Pour DNS et DHCP, voir les CERs associés

Le protocole FTP permet le transfert de fichiers, il utilise deux connexions, l'une pour le controle des flux (port 21) et l'autre pour l'envoie de fichiers (20).

big thanks to https://github.com/Exia-epickiwi/Notes-CCNA-1